En un mundo cada vez más interconectado, la ciberseguridad se ha convertido en una prioridad para empresas e industrias. Con el auge del Internet Industrial de las Cosas (IIoT), la automatización y la digitalización de procesos, las redes industriales han pasado de ser entornos cerrados a entornos expuestos a nuevas amenazas cibernéticas.

Entre estas nuevas amenazas, destaca el Man-in-the-Middle (MiTM), un tipo de ataque que pone en riesgo la integridad y confidencialidad de las comunicaciones industriales. En este artículo, analizaremos en detalle en qué consiste, qué medidas se pueden tomar para prevenirlo y cómo InprOTech Guardian, nuestra solución avanzada de seguridad para entornos industriales, permite detectarlo y mitigarlo de manera efectiva, a través de un caso de uso real.

¿Qué es un ataque MitM?

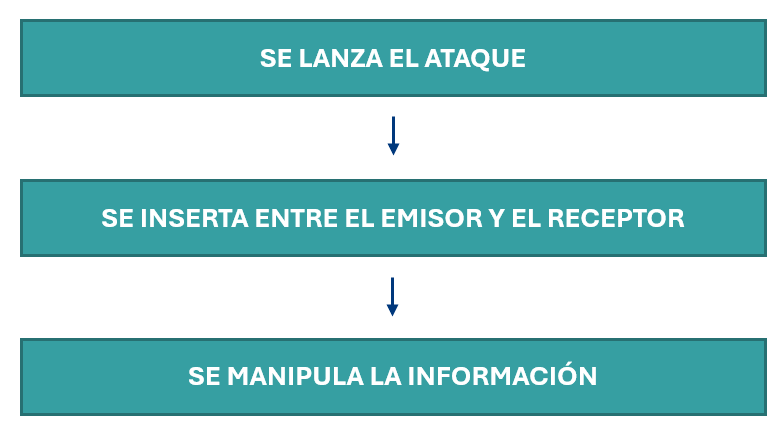

Un ataque Man-in-the-Middle (MiTM) es un tipo de ciberataque en el que un atacante se posiciona de manera clandestina entre dos partes que se comunican, interceptando y potencialmente manipulando la información que intercambian sin que sean conscientes, produciendo consecuencias devastadoras como el robo de credenciales, la alteración de datos críticos, la interrupción de procesos industriales o el sabotaje de infraestructuras clave, comprometiendo de forma signiticativa la confidencialidad e integridad de los datos, lo que lo convierte en una amenaza crítica para el intercambio de cualquier tipo de información sensible.

¿Cómo funciona un ataque MiTM?

Un ataque MiTM se desarrolla, generalmente, en dos fases:

Intercepción de la información

El atacante debe insertarse en la transmisión de datos entre la víctima y el servidor de destino. Para ello, puede utilizar diversas técnicas según el contexto:

- Intercepción en redes locales:

- ARP Spoofing (en redes Ethernet): En redes locales, los dispositivos usan el protocolo ARP (Address Resolution Protocol) para asociar direcciones IP con direcciones MAC. Un atacante puede enviar respuestas ARP falsas para vincular su dirección MAC con la IP de la puerta de enlace. Como resultado, todo el tráfico de la víctima fluye a través del atacante antes de llegar al destino real.

- ND Spoofing (en redes IPv6): Similar al ARP Spoofing, pero aplicado a IPv6, explotando el protocolo de descubrimiento de vecinos (Neighbor Discovery Protocol, NDP).

- Intercepción en redes inalámbricas:

- Rogue Access Point (Punto de acceso falso): El atacante crea una red WiFi con un nombre similar a una red legítima, engañando a los usuarios para que se conecten. Una vez conectados, el atacante puede capturar todo el tráfico de la víctima.

- Evil Twin Attack: Se crea un punto de acceso malicioso con el mismo SSID de una red confiable y con señal más fuerte, logrando que los dispositivos se conecten automáticamente sin advertir el cambio.

- Intercepción mediante suplantación de servidores:

- DNS Spoofing (Envenenamiento de caché DNS): El atacante modifica las respuestas DNS para redirigir a los usuarios a sitios web maliciosos que imitan sitios legítimos (bancos, redes sociales, etc.). Por ejemplo, si una víctima intenta acceder a banco.com, el atacante la redirige a banco-falso.com, donde se roban credenciales.

- HTTPS Spoofing: Se engaña al usuario para que confíe en un certificado SSL/TLS falso, permitiendo que el atacante intercepte y modifique tráfico cifrado. Esto puede lograrse mediante certificados autofirmados, ataques a Autoridades de Certificación (CA) o vulnerabilidades en implementaciones de TLS.

Manipulación de la información

Una vez que el atacante ha logrado interceptar la comunicación entre la víctima y el destino legítimo, adquiere la capacidad de analizar, modificar e incluso inyectar información maliciosa en el tráfico de datos. En esta fase, el atacante puede actuar de diversas maneras, dependiendo de sus objetivos y del tipo de comunicación interceptada.

- Intercepción y captura de datos críticos: Uno de los fines más comunes es la captura de datos críticos, lo que permite al atacante monitorizar procesos industriales en tiempo real, extraer credenciales de acceso a sistemas SCADA/ICS e incluso robar datos de producción, estados de sensores o configuraciones de equipos críticos.

- Modificación de datos en tránsito: Existe la posibilidad de poder modificar la información que se transmite. Si un atacante altera la comunicación entre un PLC y un HMI, puede modificar valores críticos sin que el operador se dé cuenta, provocando grandes daños, como la manipulación de parámetros de seguridad en líneas de producción, la alteración de alarmas, el cambio de comandos de operación, etc.

- Inyección de contenido malicioso: Los atacantes pueden inyectar código malicioso en las comunicaciones industriales, lo que podría provocar infiltraciones de malware en servidores SCADA, redirección de tráfico a sitios fraudulentos o la apertura de nuevas puertas traseras para infiltrarse.

- Secuestro de sesión (Session Hijacking): Algunos atacantes pueden explotar esta fase del ataque MiTM para llevar a cabo secuestros de sesión, una técnica que permite tomar el control de la sesión activa de la víctima y continuar interactuando con el sistema como si fueran el usuario legítimo. De esta forma, podrían interceptar y reutilizar sesiones activas en plataformas ICS/SCADA, lo que permitiría tomar de control de interfaces de operador (HMI) y estaciones de trabajo, ejecución de comandos maliciosos con permisos elevado e incluso suplantación de identidad de administradores o técnicos de mantenimiento.

¿Cómo protegerse de un ataque MiTM en un entorno industrial?

Como ya hemos visto, los ataques Man-in-the-Middle (MiTM) en entornos industriales y fábricas de producción representan un riesgo crítico, ya que pueden permitir a un atacante interceptar, manipular o tomar el control de los sistemas de automatización. Esto puede provocar fallos en la producción, sabotaje de maquinaria, pérdida de datos operativos o incluso daños físicos en la infraestructura o daños humanos. Para minimizar estos riesgos, es fundamental aplicar medidas de seguridad específicas para redes industriales, sistemas SCADA y dispositivos IoT.

Asegurar las redes industriales y de automatización

Las fábricas y plantas de producción suelen operar con redes privadas internas, pero si estas no están correctamente protegidas, pueden ser vulnerables a ataques MiTM. Se deben implementar una serie de medidas claves para minimizar el riesgo de sufrir estos ataques:

- Segmentación de redes y VLANs

- Separar la red de producción de la red administrativa para evitar accesos no autorizados a equipos industriales.

- Implementar firewalls industriales y listas de control de acceso (ACLs) para restringir la comunicación entre dispositivos críticos.

- Uso de VPNs y cifrado en conexiones remotas

- Si es necesario acceder remotamente a los sistemas industriales, utilizar VPNs con cifrado fuerte.

- Evitar conexiones directas a PLCs y sistemas SCADA desde Internet sin seguridad adicional.

- Monitorización del tráfico y detección de anomalías

- Implementar sistemas de detección de intrusos (IDS) y prevención de intrusos (IPS), para identificar tráfico sospechoso.

- Analizar los logs de red en busca de paquetes ARP falsificados o redirecciones DNS sospechosas.

Protección contra ataques en protocolos industriales (SCADA, PLCs, IoT)

Muchos protocolos de comunicación industrial, como Modbus, DNP3, OPC-UA y Profinet, fueron diseñados sin seguridad incorporada, lo que los hace vulnerables a ataques MiTM si no se protegen adecuadamente.

- Habilitar cifrado en los protocolos de comunicación

- Usar versiones seguras de los protocolos industriales, como Modbus/TCP con TLS o OPC-UA con cifrado y autenticación.

- Configurar IPsec o VPNs internas para cifrar la comunicación entre PLCs y sistemas SCADA.

- Autenticación robusta en dispositivos industriales

- Implementar autenticación de doble factor (2FA) en estaciones de trabajo y consolas de administración SCADA.

- Evitar contraseñas predeterminadas en dispositivos PLCs y HMI (Interfaces Hombre-Máquina).

- Deshabilitar protocolos inseguros y limitar accesos

- Bloquear servicios innecesarios como sin cifrado, que pueden ser explotados en ataques MiTM.

- Aplicar whitelisting de direcciones IP para restringir qué dispositivos pueden comunicarse con sistemas críticos.

Protección contra secuestro de sesión y manipulación de datos

Los atacantes pueden aprovechar un ataque MiTM para secuestrar sesiones activas en sistemas SCADA, modificar comandos de control o alterar parámetros operativos. Para mitigar este riesgo, se deben seguir estas recomendaciones:

- Uso de tokens de sesión seguros y autenticación en SCADA

- Implementar tokens de corta duración con regeneración frecuente para evitar que sean reutilizados en ataques de secuestro de sesión.

- Configurar cookies de sesión con las banderas Secure, HttpOnly y SameSite para prevenir accesos no autorizados.

- Monitorización y alertas en tiempo real

- Configurar alertas para detectar cambios inesperados en los valores de operación de los PLCs.

- Registrar actividad sospechosa en sistemas SCADA y generar informes de auditoría periódicos.

- Evitar accesos no cifrados a sistemas de control

- Nunca acceder a plataformas SCADA desde redes WiFi públicas o sin protección sin usar una VPN.

- Configurar firewalls industriales para bloquear conexiones sospechosas o intentos de acceso no autorizados.

Capacitación del personal y mejores prácticas de seguridad

Uno de los mayores riesgos en un entorno industrial es el factor humano. Muchos ataques MiTM comienzan con errores de configuración, contraseñas débiles o acceso a redes inseguras. Para fortalecer la seguridad, se recomienda:

- Capacitar a los empleados en ciberseguridad industrial

- Enseñar a los operadores y técnicos cómo identificar intentos de ataques MiTM y phishing.

- Realizar simulaciones de ataques para probar la capacidad de respuesta del personal.

- Aplicar políticas estrictas de control de accesos

- Implementar principios de mínimos privilegios (Least Privilege Access) para que solo personal autorizado pueda acceder a sistemas críticos.

- Utilizar tarjetas inteligentes o autenticación biométrica para acceder a entornos industriales sensibles.

- Auditorías regulares y pruebas de seguridad

- Realizar pentestings industriales para evaluar la seguridad de las redes de producción.

- Mantener actualizado todo el software de seguridad en firewalls, routers y dispositivos de control.

InprOTech Guardian

InprOTech Guardian es una avanzada herramienta de ciberseguridad diseñada específicamente para proteger redes industriales. Su principal objetivo es monitorizar el tráfico en entornos de producción y analizarlo mediante una combinación de reglas estáticas, un IDS, inteligencia artificial y un honeypot. Este enfoque permite identificar amenazas de manera eficiente y generar alertas en tiempo real, notificando directamente a los responsables de planta y operarios sobre posibles ataques o fallos operativos, facilitando así una respuesta rápida y minimizando su impacto.

El potente sistema de detección de amenazas de InprOTech Guardian lo convierte en una solución ideal para la protección de infraestructuras industriales frente a ataques MiTM, gracias a su enfoque de seguridad multicapa que combina:

- Detección basada en reglas estáticas, diseñadas por el equipo de InprOTech para identificar patrones de ataque comunes en entornos industriales.

- Detección mediante algoritmos de ML/IA, que analizan el comportamiento y el tráfico de la red para identificar anomalías y amenazas desconocidas.

- Detección basada en firmas a través de un IDS (Sistema de Detección de Intrusiones), que incorpora firmas de terceros y de la comunidad para detectar ataques conocidos.

- Integración de un Honeypot de baja interacción, que actúa como señuelo para atraer atacantes y detectarlos antes de que comprometan sistemas críticos.

Además de su capacidad de detección de amenazas, como los, InprOTech Guardian ofrece funcionalidades clave para la gestión y estrategia de ciberseguridad en entornos industriales, entre ellas:

- Monitorización del tráfico en tiempo real.

- Inventariado automático de dispositivos conectados a la red.

- Personalización de la herramienta para adaptarse a las necesidades de la empresa.

- Análisis de vulnerabilidades para identificar puntos débiles en la infraestructura.

- Bloqueo de tráfico procedente de direcciones IP maliciosas.

- Generación de informes periódicos para facilitar la toma de decisiones estratégicas.

Con estas capacidades, InprOTech Guardian no solo refuerza la seguridad de las redes industriales, sino que también optimiza la gestión y respuesta ante amenazas, garantizando un entorno más seguro y resiliente.

Caso de uso: InprOTech Guardian ante un ataque MiTM

Simulación del ataque en una fábrica virtual

Para demostrar las capacidades de detección y respuesta de InprOTech Guardian ante un ataque MiTM, se llevó a cabo una simulación en una fábrica virtual de bebidas.

Antes del ataque, el panel de activos y el mapa de red muestran únicamente los dispositivos autorizados, previamente validados por el operario. Sin embargo, una vez que el ataque se inicia, un nodo malicioso se infiltra en la red y comienza a comunicarse con dos dispositivos legítimos, posicionándose entre ellos para interceptar el tráfico.

InprOTech Guardian detecta inmediatamente la anomalía y genera alertas en tiempo real, notificando sobre:

- Establecimiento de una nueva conexión sospechosa entre los dispositivos afectados y el atacante.

- Detección de un ataque ARP spoofing, en el que el atacante manipula la asignación MAC-IP para interceptar la comunicación.

- Identificación de una nueva IP asociada al equipo atacante.

Gracias a su rápida capacidad de detección, InprOTech Guardian permite actuar con antelación, mitigando el impacto del ataque y reforzando la seguridad de la red industrial.

Monitorización en tiempo real y respuesta rápida

Gracias a la monitorización continua, InprOTech Guardian no solo identifica la presencia del atacante, sino que también permite visualizar su ubicación exacta dentro de la red. En el mapa de red, se observa cómo el nodo malicioso interactúa con otros dispositivos, lo que permite al equipo de seguridad tomar decisiones inmediatas para contener la amenaza.

Medidas de mitigación

Una vez que el ataque ha sido detectado, los operarios pueden:

- Aislar el nodo sospechoso de la red para evitar la manipulación de datos

- Bloquear la comunicación entre el atacante y los dispositivos críticos.

- Aplicar segmentación de red para evitar que dispositivos no autorizados interactúen con sistemas sensibles.

- Actualizar reglas de acceso y autenticación para reforzar la seguridad de la red industrial.

InprOTech, tu aliado de ciberseguridad para entornos industriales

Para hacer frente a desafíos como, en este caso, ataques MiTM, InprOTech ofrece soluciones avanzadas de ciberseguridad diseñadas específicamente para la protección de entornos industriales.

InprOTech Guardian permite a las empresas industriales monitorizar en tiempo real la actividad de sus redes, detectar anomalías de manera proactiva y prevenir diferentes tipos de ataques contra los entornos industriales. Además, nuestros servicios de auditoría y consultoría de seguridad ayudan a fortalecer la infraestructura tecnológica de las fábricas, reduciendo la superficie de ataque y asegurando una protección integral contra amenazas avanzadas.

Si estás interesado en contar con nuestra ayuda, puedes ponerte en contacto con nosotros haciendo clic aquí.