El escáner de vulnerabilidades es una pieza de software cuyo papel es hacer un inventario de activos dentro de una red, y realizar sondeos más o menos automatizados dentro de estos para detectar aplicaciones, recursos o sistemas vulnerables. Es, por tanto, parte innegociable del ciclo de vida del desarrollo de software seguro (SDLC en sus siglas en inglés)a. Una definición autorizada de vulnerabilidad, en el contexto del desarrollo de software, es la dada por el Instituto Nacional de Estándares y Tecnología norteamericano, el NIST:

«Una debilidad en la lógica computacional (por ejemplo, en el propio código) del software y de los componentes del hardware que, en caso de ser explotada, llevarían a un impacto negativo en la confidencialidad, integridad o disponibilidad. La mitigación de las vulnerabilidades en este contexto conlleva típicamente revisiones de código, pero también cambios en las especificaciones o discontinuidades (como la retirada de protocolos o funcionalidades enteras)»b.

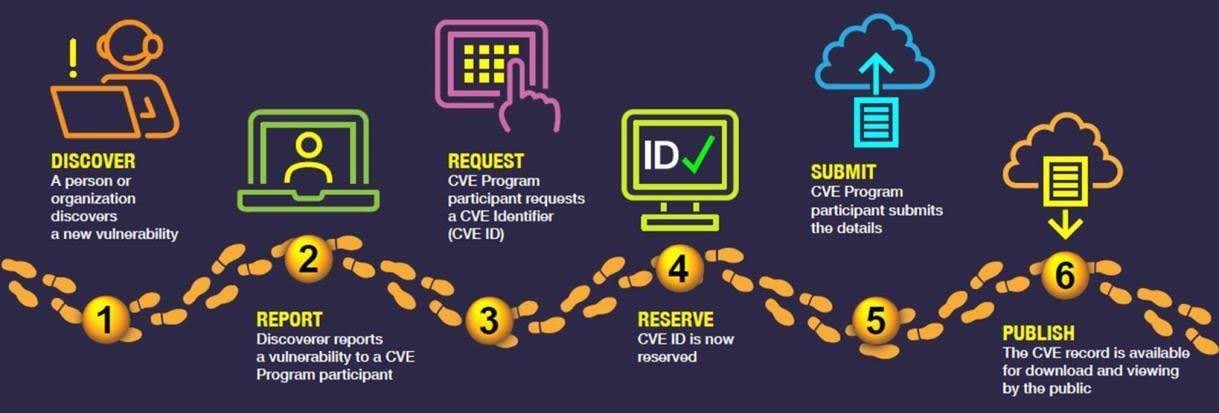

El desarrollo de software es una empresa con un fuerte aspecto comunitario: gran parte del código escrito se produce con vocación de servicio público, y contiene o utiliza código escrito por terceros. Por ello, es deseable mantener una lista accesible públicamente, y curada profesionalmente, con todas las vulnerabilidades detectadas, labor que acometió en su papel de hegemón tecnológico del siglo XX los EE. UU. En 1999, MITRE, una corporación sin ánimo de lucro financiada por varios centros de investigación y desarrollo federales, inaugura la Lista CVE (Common Vulnerabilities and Exposures)1. Las CVE siguen un sistema de nomenclatura con el que identificar unívocamente a una vulnerabilidad determinada, y que tiene la forma CVE- 2022-001122. Tienen también un sistema estandarizado de publicación, o ciclo de vida, que va del descubrimiento de la vulnerabilidad por un usuario, a la publicación en la listac. Años más tarde, en el 2005, el NIST lanza la NVD (National Vulnerability Database) con la idea de enriquecer la Lista CVE con información adicional como una puntuación numérica del riesgo de la vulnerabilidad o la disponibilidad de parches. Esta estandarización de las vulnerabilidades ayuda a potenciar el uso de los escáneres, ya que establece un lenguaje común y una confianza en el proceso.

Tanto las redes IT (Information Technology) como las OT (Operational Technology), donde se encontrarían las redes industriales, necesitan unos estándares aceptables de seguridad que mantengan su operabilidad a largo plazo, pero su diferente naturaleza hace que las herramientas apropiadas para uno no lo sean para otro. Además de que los protocolos utilizados en las comunicaciones internas suelen ser diferentes, las prioridades a mantenerson muy distintas en ambos casos: en los entornos industriales es capital mantener la continuidad de la producción y cualquier interrupción en las comunicaciones o de disponibilidad de algún nodo de la red puede provocar paradas globales. Esto hace que los escaneos tengan que ser realizados con mucho más cuidado que en una red IT, donde las paradas puntuales son aceptadas como normales.

Dada la importancia de contar con una herramienta de gestión de vulnerabilidades específica en el contexto de las redes OT, desde InprOTech hemos realizado desarrollos para equipar convenientemente a nuestra solución de monitorización InprOTech Guardian.

InprOTech Guardiand es una herramienta de ciberseguridad diseñada y desarrollada para redes industriales. Su función principal es monitorear el tráfico generado por la fábrica y analizarlo basándose en una combinación de reglas estáticas, comunitarias y potenciadas por IA, a partir de las cuales se pueden desplegar alertas directamente a responsables de planta y/o operarios y así cortar cualquier ataque o mal funcionamiento que pueda estar ocurriendo. Además de estas capacidades principales, InprOTech Guardian ofrece también su propio escáner de vulnerabilidades, que las permite detectar, visualizar y gestionar de forma integral.

Desarrollo

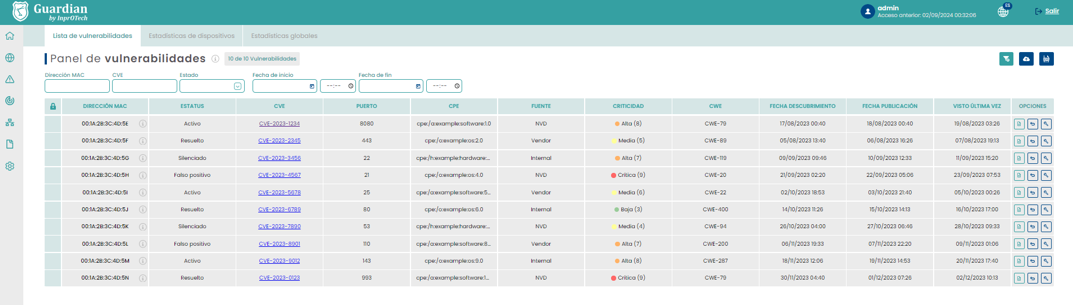

Un escáner de vulnerabilidades debería ser capaz, en líneas generales, de (1) obtener una lista de los activos en la red, (2) detectar en ellos las vulnerabilidades, (3) clasificarlas y proporcionar información relevante sobre ellas, (4) generar reportes y estadísticas, y (5) gestionar dichas vulnerabilidades. A continuación, comentamos algo más en detalle estos puntos centrándonos en nuestro enfoque:

- Escaneo de activos en la red: lista los dispositivos presentes en un entorno. Esta es una de las funcionalidades core de InprOTech Guardian, que permite obtener un inventario enriquecido de los nodos presentes en la red a tiempo real. Además, los administradores y operarios pueden marcar algunos dispositivos en función de su criticidad para el funcionamiento de la red (los dispositivos críticos no se escanearán para evitar posibles interrupciones o alteraciones).

- Detección de vulnerabilidades: obtiene información sobre los servicios y puertos abiertos, sistemas operativos, firmware, instalados en dichos activos no críticos. Utilizando las etiquetas CPE (Common Platform Enumeration), otro estándar que identifica productos de software más su versión, obtiene de las bases de datos públicas como NVD la información de las vulnerabilidades existentes.

- Clasificación e inteligencia: enriquece la búsqueda anterior con información extra que le permite clasificar por severidad las vulnerabilidades, un resumen que explica en unas pocas líneas la naturaleza de la misma, y enlaces para poder investigar más a fondo sobre posibles mitigaciones.

- Generación de reportes y estadísticas: traslada todos estos datos a un formato cómodo de leer y procesar por un humano. En concreto, un listado en formato csv con la lista de vulnerabilidades y sus propiedades más importantes, y en la propia aplicación estadísticas generales (cobertura del escaneo, número de vulnerabilidades por severidad y niveles de riesgo general…), así como centradas en los dispositivos.

- Gestión de las vulnerabilidades: el usuario puede gestionar el estado en elque se encuentran las diferentes vulnerabilidades: activa, resuelta, silenciada o falso positivo. Además, a corto plazo dotaremos a InprOTech Guardian de la capacidad de, utilizando la valiosa información dada por el escáner de vulnerabilidades, comunicarnos con el firewall de la red para informar de la necesidad de bloquear ciertas conexiones en caso de que se detecte un riesgo crítico.

Existen en el mercado soluciones muy maduras que ofrecen también estos servicios de la mano de los grandes dominadores del campo de la ciberseguridad, como Nessus, el escáner OT de Tenable, o OpenVAS, el de Greenbone. Estas dos opciones copan gran parte del mercado, pero están más enfocadas a clientes con el tamaño suficiente como para tener equipos dedicados, capaces de manejar con soltura estas herramientas muy potentes pero también complejas.

InprOTech Guardian ofrece la posibilidad de integrar los resultados de un escáner de vulnerabilidades externo, por el momento con compatibilidad con Nessus y OpenVAS.

Beneficios

Aunque hayan estado sido comentados más o menos ampliamente a lo largo de este artículo, remarquemos los puntos

fuertes que tiene Smart View de InprOTech Guardian como escáner de vulnerabilidades:

- Control de los activos: para identificarlos, segmentar apropiadamente las redes, descubrir incongruencias entre el diseño de la red en la teoría y en la propia fábrica.

- Identificación de riesgos: incluso cuando las vulnerabilidades detectadas no sean críticas, atacarlas y resolverlas puede suponer una mejora en la calidad del código.

- Mitigación de amenazas: en ciberseguridad nunca se puede tener la confianza de contar con una red inexpugnable, pero sí se debería aspirar a descubrir cuantos más puntos flacos posibles, para poder calcular más tarde si merece la pena mitigarlo.

- Cumplimiento normativo: el asegurar que los sistemas corriendo en la red están libres de vulnerabilidades conocidas es un paso importante hacia el respeto a las leyes y directivas europeas (como la NIS2, que entrará en vigor en octubre de este año 2024).

- Solución asequible y personalizada: al tener como cliente objetivo las pequeñas y medianas empresas que hayan decidido tomarse la ciberseguridad de sus entornos industriales en serio, el servicio que ofrecemos con InprOTech Guardian es de interlocución directa y de flexibilidad para adaptar el producto a las necesidades y preferencias del cliente. Además, al centrarnos en los puntos más centrales de lo que un escáner de vulnerabilidades necesita, podemos ajustar el costo del servicio.

¿Por qué InprOTech Guardian?

✦ Simple. Interfaz web fácil de usar e intuitiva para cualquier usuario con o sin conocimientos cibernéticos.

✦ Asequible. Para cualquier segmento de clientes y empresas.

✦ Flexible. El servicio viene en muchos sabores, actuando directamente como vendedor o proveedor de servicios, o a través de asociaciones con terceros.

✦ Personalizable. Estamos dispuestos a recibir comentarios de los clientes y desarrollar nuevos casos de uso y características sensibles.

✦ Geoestratégicamente compatible. Fabricado al 100% en la UE (I+D, desarrollo y soporte), lo que evita la reticencia de los clientes a confiar en empresas de fuera de la UE.

✦ Agilidad. Nos preocupamos de verdad y trabajamos con rapidez.

Resumen

En conclusión, el desarrollo de Smart View en InprOTech Guardian, cubre la necesidad de un escáner de vulnerabilidades que permita obtener información fiable y opciones de gestión de las mismas para las redes industriales. Combina por un lado la potencia tanto de las bases de datos públicas, que contienen toda la información relevante, y de la importación de escáneres de vulnerabilidades externos, con la flexibilidad de personalizar los parámetros de la consulta y de los propios activos a escanear.

Recursos

[a]www.redhat.com/es/topics/security/software-development-lifecycle-security

[c]https://www.cve.org/About/Process#CV ERecordLifecycle