En el campo de la seguridad de redes, existe un patrón de diseño utilizado para reforzar las defensas de las redes que están conectadas al exterior – situación que Internet ha hecho estándar e ineludible hoy en día – que se ha denominado Zona Desmilitarizada (DMZ): una red local situada entre una zona interior y otra exterior y que actúa como un búfer de seguridad.

Dado que todas las comunicaciones internas y externas tienen que pasar a través de la DMZ, se pueden monitorear y controlar de cerca estas interacciones. A menudo se denomina red perimetral.

Hasta la expansión reciente del Protocolo de Internet (IP) a los Sistemas de Control Industrial (ICS), proceso guiado por las tendencias actuales de integración de TI/OT, servicios de almacenamiento en la nube y el diseño de Internet industrial de las cosas (IIoT), las redes OT eran (en su mayoría, pero no únicamente) protegidas simplemente por el aislamiento físico del resto del mundo. Sin embargo, las capacidades operativas y de control de una red OT cíber-conectada han hecho que merezca la pena pasar por adaptar aquellas medidas de seguridad que funcionan para el mundo IT, la DMZ entre ellas. Nace así la DMZ industrial (IDMZ).

Criterios de Diseño

En la configuración OT, el papel de la red externa en principio desconocida lo desempeña la red IT, donde residen

todos los sistemas y servicios de la empresa. La red interna protegida por la IDMZ sería la propia red OT, donde se encuentran los datos y las tecnologías del ICS. Aquí se aplican los mismos principios de diseño y el mismo papel a desempeñar de una DMZ: todas las comunicaciones dentro y fuera de la red OT tendrán que pasar por ella y estar sujetas a ciertas medidas de seguridad y controles antes de llegar a su destino final.

Estas interacciones entre zonas se resuelven dentro de la IDMZ a través de una serie de servicios de intermediación, que deben estar estrictamente definidos y monitoreados. Una lista no exhaustiva de estos brokers servirá como ejemplo:

- Espejo de aplicaciones, como una replicación de lenguaje de consulta estructurado (SQL) o un protocolo de tiempo de red (NTP) para, respectivamente, replicación de datos y sincronización de tiempo.

- Servicios de sesión interactiva remota, como el Protocolo de escritorio remoto (RDP) de Microsoft.

- Filtrado de localizador uniforme de recursos (URL) y servidores proxy inversos y directos.

Estos brokers protegen la Zona Industrial de la red de los clientes y servidores ubicados en la Zona Empresarial.

Al diseñar una IDMZ, se debe seguir un breve conjunto de principios elaborados por Cisco y que se muestran aquí literalmente:1

- Todo el tráfico de la red IACS desde cualquier lado de la IDMZ termina en la IDMZ; ningún tráfico IACS atraviesa directamente la IDMZ.

- El tráfico EtherNet/IP IACS no ingresa a la IDMZ; permanece dentro de la Zona Industrial.

- Los servicios primarios no se almacenan permanentemente en la IDMZ.

- Todos los datos son transitorios; IDMZ no almacena datos de forma permanente.

- Las subzonas funcionales dentro de IDMZ están configuradas para segmentar el acceso a los servicios de red y datos de IACS (por ejemplo, zonas de IT, operaciones y socios de confianza).

- Una IDMZ correctamente diseñada admitirá la capacidad de ser desconectada si se ve comprometida, al mismo tiempo que permite que la zona industrial funcione sin interrupciones.

La implementación de una IDMZ es ahora una práctica recomendada por varios estándares industriales, como el Instituto Nacional de Estándares y Tecnología (NIST), IEC-62443 y el Centro de Controles de Seguridad de Internet.

Dentro del Modelo de Purdue

El Modelo Purdue se define como un modelo de arquitectura para clasificar y segmentar los diferentes componentes de un ICS por su conectividad con el resto de dispositivos de la red. El nivel 0 es la capa de control, con PLC y sensores que realizan el trabajo físico; en el otro extremo tenemos el Nivel 5, la capa empresarial, que se ocupa de las tareas más generales como los recursos humanos o la financiación. Introducido por Theodore J. Williams en los años 90, ahora es un modelo de referencia de la industria adoptado por el ISA-99. Pero mucho de lo que sucedió desde entonces (nuevamente, IIoT, servicios en la nube, etc.) han comenzado a erosionar las definiciones originales del modelo, instando a los profesionales dentro del campo a repensar su alcance.2,3

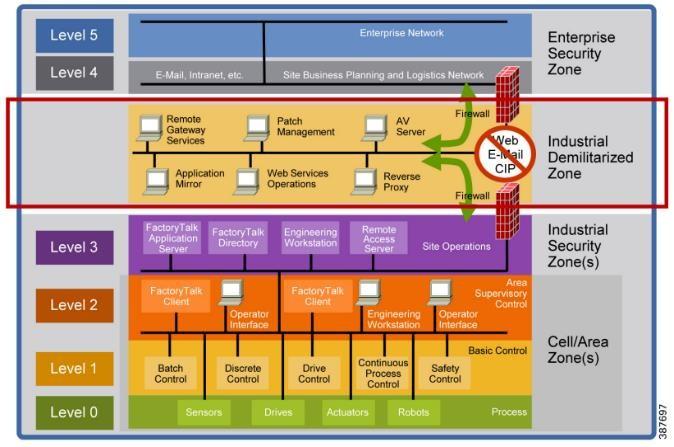

Como se muestra en la Figura 1, una IDMZ no encaja bien en el modelo de Purdue, y generalmente se coloca como la capa 3½, un entrepiso entre el Nivel 3, el más externo que contiene procesos OT (garantía de calidad, inventario) y el Nivel 4, que se ocupa de IT (intranets, servidores de correo electrónico). Vale la pena señalar que el enfoque del Modelo Purdue original no es la seguridad sino la interfaz entre los sistemas; eso explica por qué IDMZ no pertenece realmente a ninguna de las capas definidas (y, en última instancia, por qué es fácil iniciar una discusión entre los expertos en ciberseguridad industrial sobre la capa más natural para este o aquel dispositivo en un ICS).

10 Formas de Securizar una IDMZ

Además de las prácticas estándar de ciberseguridad (un sistema sólido de copias de seguridad, comprobación

regular de vulnerabilidades y administración de parches, etc.), aquí van algunos puntos para asegurar un IDMZ que proteja eficazmente OT:4

- Fortalecimiento de la configuración del endpoint.

- Supervisar siempre los cambios.

- Las comunicaciones entrantes y salientes a la IDMZ deben permanecer básicamente estáticas.

- Implementar listas de espera para software y servicios.

- Controlar y terminar sesiones abiertas.

- Monitorear privilegios elevados y derechos de acceso administrativo.

- Auditoría de la configuración del cortafuegos.

- Agregar y revisar registros de OT.

- Considerar los honeypots.

- Despliegue de múltiples IDMZ.

Modelos de Confianza Cero

Incluso teniendo en cuenta su definición y los principios de diseño antes mencionado, no es del todo trivial cómo implementar un IDMZ en el mundo real. La integración de IT/OT que está en el origen de la necesidad urgente de algún tipo de sistema de almacenamiento en búfer es un proceso complicado y complejo que todavía se está resolviendo hoy (y que también es muy situacional, no universalmente aplicable). Un ejemplo que ilustra este punto sería considerar la IDMZ como una tierra de nadie, la coordinación de los problemas de seguridad entre aguas arriba y aguas abajo debería decidirse e implementarse de forma explícita. Una regla general mencionada por Pascal Ackermann en su Manual de Ciberseguridad Industrial5 es que “si un sistema/dispositivo/función/aplicación no es absolutamente necesario para ejecutar el proceso de producción de alguna forma, ese sistema/dispositivo/función/aplicación debe residir en el lado empresarial del entorno ICS”.

Un enfoque de Confianza Cero sigue el lema «nunca confíes, siempre verifica«. Bajo él, el rango de posibles operaciones que un actor puede realizar se mantendrá al mínimo, y todos los agentes en una comunicación o intercambio de datos (el remitente, el receptor, los datos en sí, etc.) deben tener permiso explícito para hacerlo.

En principio, este enfoque parece ser ideal para una IDMZ, donde tendrían que llevarse a cabo las integraciones de IT/TO, pero en realidad las cosas pueden complicarse bastante y, a menudo, se deben hacer concesiones. Un ICS típico tendrá muchos elementos diferentes, de diferentes generaciones tecnológicas, hechos por diferentes proveedores que no estaban necesariamente en contacto o bajo un estándar común, comunicándose usando protocolos muy diferentes, muchas veces privados. No es raro que no tengan ningún tipo de proceso de autenticación, y la mayoría de ellos se diseñaron en un momento en el que era seguro comunicarse abiertamente con otros puntos ICS, sin la necesida de una serie de capas de seguridad. No hace falta decir que esto choca con el diseño Confianza Cero presentado aquí.

Esto explica por qué implementar un IDMZ, a pesar de ser siempre recomendado por cualquier consultor de seguridad, no siempre es fácil o incluso el mejor curso de acción en algunos escenarios.

Resumen

En este breve resumen, hemos hecho una introducción a la noción de Zonas Industriales Desmilitarizadas, su importancia en la seguridad actual de ICS, sus principios básicos de diseño y algunos de los muchos desafíos de implementar una. Los interesados deben sumergirse en el capítulo correspondiente del manual de P. Ackermann en la referencia[5] para obtener más información y discusión.

Referencias

[1] Securely TraversingIACS Data across the IDMZ Using Cisco Firepower Threat Defense https://literature.rockwellautomation.com/idc/ groups/literature/documents/td/enet-td013_- en-p.pdf

[2] Is the Purdue Model Dead? https://dale-peterson.com/2019/02/11/is-the- purdue-model-dead/

[3] A Reimagined Purdue Model for Industrial Security is Possible https://www.forbes.com/sites/forbestechcounc il/2022/01/18/a-reimagined-purdue-model- for-industrial-security-is- possible/?sh=2a892d0f1162

[4] 10 ways to secure an Industrial DMZ to Protect your OT https://www.tripwire.com/state-of- security/revisiting-the-relevance-of-the- industrial-dmz-idmz

[5] Pascal Ackermann, Industrial Cybersecurity. 2021, Packt Publishing.