El campo de la ciberseguridad tiene una merecida relevancia en el diseño operativo de cualquier empresa u organización hoy en día. Si bien esto es unánime en el caso de los entornos de Tecnologías de la Información (TI), el caso es más complejo cuando se trata de entornos industriales en lo que se denomina Tecnología Operativa (TO). En este breve resumen, lo ilustramos con una rápida inmersión en el tema de los escáneres de vulnerabilidad en el contexto de las redes OT.

Introducción

Está claro que ahora, con una quinta parte del siglo XXI ya a nuestras espaldas, la ciberseguridad se ha convertido en un aspecto crítico en el día a día de empresas, gobiernos, organizaciones e incluso ciudadanos. Las ciber amenazas van claramente en aumento, ya que en 2021 se produjo un incremento del 68% en las violaciones de datos con respecto a 2020[1], y los usuarios maliciosos tienen ahora aún más vectores de ataque con la digitalización en constante expansión que el mundo sigue experimentando. Comprometer datos privados o el secuestro de dispositivos, por nombrar algunos ejemplos, son importantes amenazas que pueden dirigirse a todo el mundo y causar un gran daño en forma de pérdidas económicas o personales, pero palidecen en comparación con un ataque que pretende detener el funcionamiento normal de una planta de tratamiento de agua de agua o de una central eléctrica. Cuando pasamos al plano industrial, incluso un solo ataque exitoso podría, de hecho, desestabilizar las sociedades.

Esta preocupante constatación va de la mano de la llegada de la Cuarta Revolución Industrial, que está convirtiendo las fábricas en redes de agentes interconectados a través del Protocolo de Internet (IP), también accesibles desde el exterior para su supervisión y control. Esto rompe la principal protección de los sistemas de control industrial tradicionales (ICS) de dos maneras: el aislamiento y el uso de protocolos de control propietarios[2]. En este sentido, las plantas industriales son ahora vulnerables a la plétora de ataques conocidos en entornos de TI, y a menudo las soluciones típicas no son tan fáciles de implementar debido a la naturaleza más compleja de las redes OT.

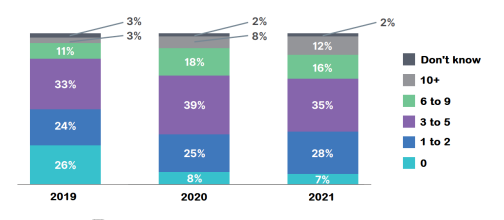

Y la tendencia es, de hecho, que los ciberdelincuentes están ampliando su enfoque para incluir objetivos OT. Desde 2010, cuando el infame y altamente sofisticado gusano Stuxnet infectó una instalación nuclear iraní en Natanz, dañando las centrifugadoras y retrasando el programa nuclear nacional, el número de ciberataques a los sistemas OT están lejos de ser un suceso extraordinario. De hecho, según el informe 2021 State of Operational Technology and Cybersecurity Report de Fortinet, más de 6 de cada 10 organizaciones experimentaron tres o más intrusiones en sus sistemas en 2021, y solo el 7% no informó de ninguna[3].

Escáneres de vulnerabilidad

Como hemos mencionado antes, los métodos aplicados para proteger un entorno de OT son diferentes de los diseñados para las TI, lo que en cierto modo entra en conflicto con el camino actual de integración OT/IT impulsado por el Internet industrial de las Cosas (IIoT). A pesar de las infinitas posibilidades que permite esta tecnología (en términos de eficiencia, seguridad y autogestión), también es innegable que bajo este marco cada elemento de OT es una potencial responsabilidad.

El pasado 2019, el Laboratorio de Pruebas Cibernéticas Independiente (CITL)[4], una organización sin ánimo de lucro con «la misión de asesorar a los consumidores de software a través de la investigación científica experta sobre la seguridad del software», presentó una encuesta en la que se encontró que más de 6.000 versiones de firmware de 18 proveedores apenas han mejorado la seguridad en más de una década (2003-2018)[5]. Además, hay otras formas en las que la integración OT/IT puede problemática[6]: (i) falta de comunicación entre los fabricantes y fabricantes y desarrolladores de TI y OT, (ii) gran vida útil de los sistemas OT, sin las debidas actualizaciones de seguridad, (iii) la mayoría de los sistemas OT deben funcionar 24 horas al día, 7 días a la semana, por lo que resulta extremadamente engorroso y/o costoso detenerlos para realizar seguridad.

La estrategia consiste, pues, en utilizar las herramientas de seguridad desarrolladas para los sistemas informáticos, pero adaptándolas para que sean útiles (o, al menos, no perjudiciales) cuando se les asigna la tarea de examinar una red ICS moderna. Una de las principales herramientas de ciberseguridad utilizadas en TI son los escáneres de vulnerabilidad, un conjunto de programas informáticos diseñados para examinar los sistemas frente a debilidades conocidas, como las recogidas en la lista CVE (Common Vulnerabilities and Exposures) de MITRE[7]. A grandes rasgos, se pueden dividir estas técnicas de escaneo en dos categorías: pasivas o activas, dependiendo del nivel de compromiso entre el escáner y el dispositivo escaneado.

Escáneres activos

Los escáneres activos son un elemento básico en el conjunto de herramientas de seguridad informática, y algunos se utilizan habitualmente en todo tipo de sistemas como SaaS (Software as a Service). Nmap, y su alternativa más rápida Zmap, son dos herramientas de escáner de red omnipresentes y de código abierto. Algunas otras opciones más voluminosas con más opciones opciones y funcionalidades son Nessus, OpenVAS (una bifurcación de código abierto de Nessus), o Metasploit. En su núcleo, se centran en enviar paquetes y monitorizar la respuesta.

El problema cuando se aplican a elementos de OT, como los controladores lógicos programables (PLC), los sistemas de control de supervisión y adquisición de datos (SCADA) o los sistemas de control de procesos (PCS), es que pueden interactuar de forma inesperada con los paquetes de exploración, provocando todo tipo de comportamientos incorrectos, comprometiendo el funcionamiento de la red e incluso la integridad de dichos dispositivos. Algunas técnicas consisten en enviar a propósito datos corruptos a los dispositivos, y aunque una red informática puede recuperarse fácilmente de una interferencia de este tipo, no sería lo mismo en una instalación OT media.

Además, muchos protocolos industriales son muy sensibles a la latencia y requieren una sincronización, por lo que un simple escaneo de la red puede ser suficiente para interrumpir el sistema. Algunos ejemplos de la vida real extraídos de la Ref.8:

- Una red SCADA que opera en un conjunto de brazos robóticos fue sometida a un barrido de ping mientras los controladores estaban en modo de espera, haciendo que uno de ellos realizara un rápido giro de 180 grados. Afortunadamente, nadie estaba en el alcance de 2,5 m del brazo.

- Un barrido de ping similar intentaba identificar todos los hosts en una red PCS, deteniendo un sistema responsable para la creación de circuitos integrados, con una pérdida estimada de 50 mil libras.

- En una instalación de gas, una prueba de penetración informática se extendió a el sistema SCADA, lo que provocó el bloqueo de todas las tuberías de gas durante varias horas.

Desgraciadamente, todavía hay un notable nivel de escasez en el conocimiento de cómo estos protocolos industriales industriales funcionan e interactúan con los escáneres, por lo que imposible hacer predicciones[9].

Todos estos puntos ilustran por qué los escáneres activos se consideran opciones inapropiadas para la gestión de la vulnerabilidad en OT en general, y por qué muchas empresas industriales deciden prescindir de ellos y utilizar en su lugar herramientas de escucha pasiva en su lugar.

Escáneres pasivos

Los escáneres pasivos consisten en un conjunto de técnicas de escucha (sniffing) a la red, reflejando un puerto en un switch o un Punto de Acceso Terminal (TAP), y extraer o inferir información simplemente mirando los paquetes que se transfieren, como huellas digitales de la versión o pistas que revelan el sistema operativo que se ejecuta en un dispositivo.

Siendo una opción mucho más segura para la estabilidad de la red, también tiene el precio de un alcance mucho más limitado. Los dispositivos silenciosos no pueden ser analizados -como dice el refrán, no se puede asegurar lo que no se ve[10]. Se necesitará más tiempo para reunir suficiente información para hacerse una idea de la situación, y se generarán más datos que necesitarán un mayor esfuerzo de filtrado. También es muy difícil crear una plantilla aplicable a cualquier sistema; sino que hay que depender de la experiencia del administrador de OT de la red, los dispositivos que se ejecutan en ella, sus protocolos, etc[11].

Una forma común de realizar un escáner pasivo es con el uso combinado de NetworkMiner, un analizador de paquetes y p0f y FingerBank, dos bases de datos donde se puede mapear el SO con varios parámetros de una conexión TCP/IP y varias implementaciones de DHCP, respectivamente. Para algunos de los protocolos industriales abiertos estándar como Modbus o EthernetIP, se pueden leer directamente los paquetes intercambiados después de capturarlas con herramientas como tcpdump o Wireshark.

En medio del debate sobre los escáneres activos y pasivos en las redes de OT, algunas voces expresaron sus preocupaciones sobre la pasividad real de dichos escáneres, alegando que el término se estaba utilizando de forma eufemística y que había evolucionado hacia algo más parecido a la visibilidad de los activos. Una lista rápida de algunas de las razones:

- No todos los conmutadores son capaces de reflejar el tráfico OT. Incluso en aquellos escenarios en los que sí es posible, no es raro que el conmutador presente otras graves limitaciones técnicas.

- La activación de algunos protocolos necesarios para el escáner pasivo podría permitir vulnerabilidades en la red de OT.

- Parte de la información que se da al escáner tiene que generarse de alguna manera porque los agentes de OT normalmente realizan sólo la tarea para la que fueron diseñados, y no algo innecesario para el funcionamiento de la red como dar su proveedor, o su número de serie. El sistema tiene que crear «tráfico falso» para obtener parte de esta información.

- El escáner tiene que ser capaz de leer el tráfico, pero esto puede ser un reto cuando casi todo está encriptado. Levantar la encriptación resolvería el problema, pero a cambio de un precio elevado.

En resumen, para que un escáner pasivo sea algo útil hay que hacer algún compromiso, y estrictamente hablando, la pasividad puede quedar atrás en el proceso[12].

Resumen

En este breve resumen, hemos ofrecido una primera inmersión en el tema de los escáneres de vulnerabilidad en el contexto de las redes OT, exponiendo la necesidad de estos en primer lugar y repasando los peligros y debilidades de las técnicas activas y pasivas, respectivamente.

A medida que el campo de la ciberseguridad en el mundo industrial evoluciona y madura, algunas narrativas intentan romper la perspectiva limitada de «activo frente a pasivo» y están empezando a ver la luz[13]. El camino para ese movimiento de trascendencia sería cocinar, gracias a la experiencia acumulada, la combinación adecuada de técnicas junto con la aplicación de diseños a prueba de fallos. Después de un par de décadas, que algunos podrían tachar de perdidas en la seguridad de los ICS, parece que el campo está preparado para asumir el reto de planificar una forma equilibrada de optimizar el uso de cada técnica de escaneo disponible.

[1] https://www.idtheftcenter.org/post/identitytheft-resource-center-2021-annual-databreach-report-sets-new-record-for-number-ofcompromises.

[2] Guide to Industrial Control Systems (ICS) Security,

http://dx.doi.org/10.6028/NIST.SP.800-82r2 (2015).

[3] https://www.fortinet.com/content/dam/fortinet/assets/analyst-reports/report-2021-otcybersecurity.pdf.

[4] https://sarah-zatko.squarespace.com/.

[5] https://securityledger.com/2019/08/huge-surveyof-firmware-finds-no-security-gains-in-15-years/.

[6] https://searchitoperations.techtarget.com/definition/IT-OT-convergence.

[7] https://mitre.org/.

[8] D. P. D. et al., Penetration Testing of Industrial Control Systems, Sandia National Laboratories (2005).

[9] E. Samanis, J. Gardiner, and A. Rashid, A taxonomy for contrasting industrial control systems asset discovery

tools (2022), arXiv:2202.01604 [cs.CR].

[10] https://www.caba.org/wp-content/uploads/2020/11/IS-2020-150.pdf.

[11] K. C. et al., Vulnerability analysis of network scanning on scada systems, Security and Communication Networks (2018).

[12] http://www.industrialdefender.com/why-passivenetwork-monitoring-isnt-passive/.

[13]https://www.securityweek.com/active-vs-passivemonitoring-no-longer-either-or-proposition.