La inteligencia de código abierto (OSINT) es la recopilación y el análisis de datos públicos para producir información útil. Este proceso no requiere ningún conocimiento técnico, ya que existen varias herramientas públicas disponibles. Lo único que se necesita, y que además puede ser aprendido y perfeccionado, es la capacidad de enlazar datos para crear información.

La OSINT fue desarrollada principalmente por el Departamento de Defensa de Estados Unidos en respuesta a los atentados del 11-S. Desde entonces, se ha popularizado y es ampliamente utilizado no sólo por los servicios de inteligencia estadounidenses.

Hoy en día, muchos servicios de inteligencia utilizan la OSINT para obtener información procesable. Algunos servicios policiales también lo utilizan para resolver sus investigaciones y los particulares por buenas o malas razones.

Cada uno puede hacer su propia investigación utilizando herramientas y esta metodología.

Proceso: cada caso es diferente por lo que las acciones pueden variar aunque los pasos siguen siendo los mismos. Los principales son:

- Recoger la máxima cantidad de datos.

- Identificar los objetivos y las vulnerabilidades explotables.

- Realizar una intrusión física.

Generalmente, al trabajar en una empresa, los objetivos para la venta son otras empresas y personas. Al principio, no se dispone de mucha información y puede ser un poco complicado. La clave es no buscar nada en particular, sino reunir la mayor cantidad de datos posible.

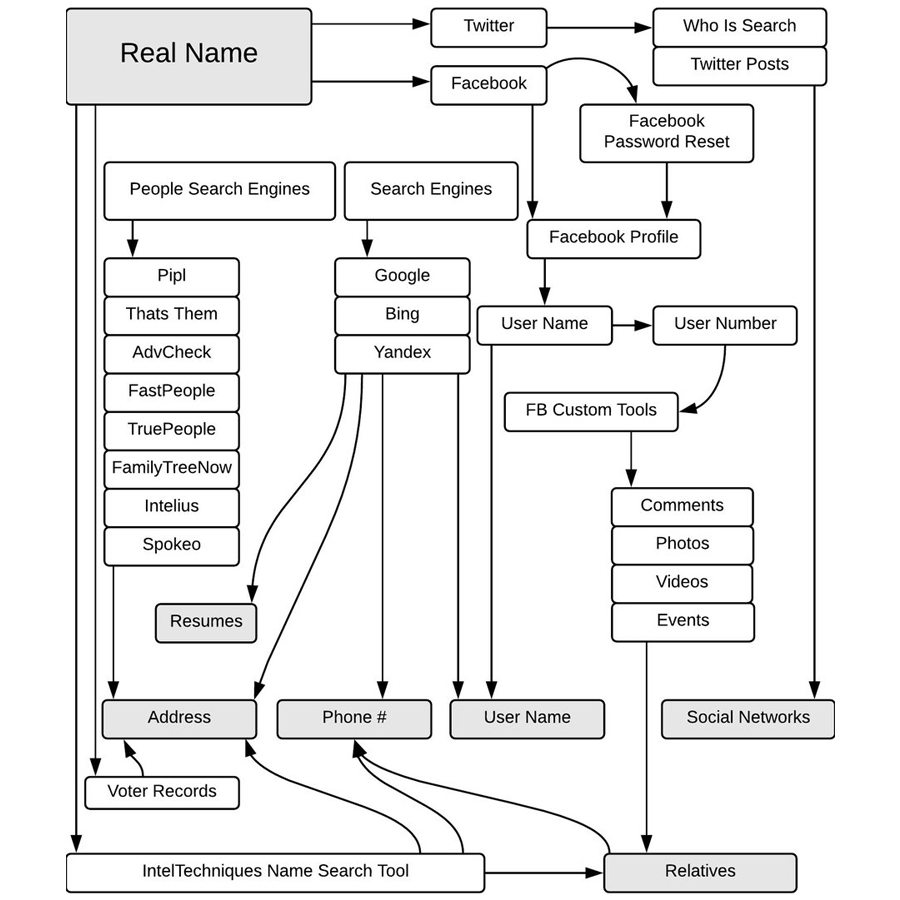

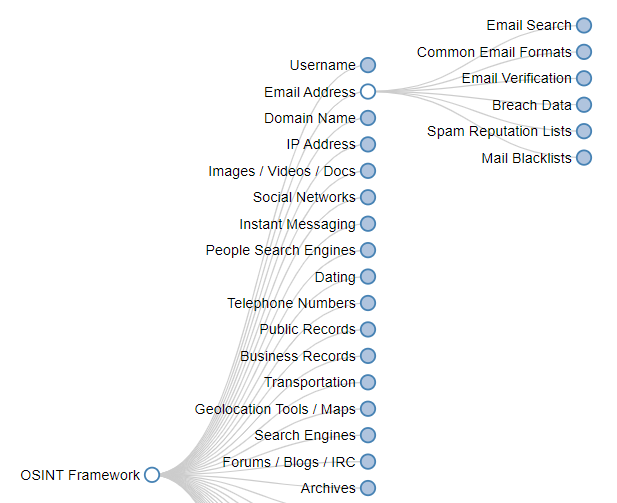

Hay muchas formas de recuperar datos vía inteligencia de código abierto y el alcance de los resultados puede ser infinito. Afortunadamente, existen algunas tablas para saber qué buscar y marcos de trabajo que reúnen varias herramientas.

En el caso de las empresas, puede ser interesante saber quiénes son los empleados, cuál es su papel en la empresa, si hablan de su vida profesional y/o personal en Internet, etc.

Hay muchos tipos de datos que pueden ser útiles. Mucha información personal está disponible públicamente para todos nosotros en las redes sociales, por ejemplo su nombre, su trabajo, sus relaciones, su ubicación, etc. (Facebook, Instagram, Twitter, LinkedIn, Google). Incluso se puede recuperar información no pública de algunas de ellas, y es posible saber quiénes son sus compañeros y qué ha publicado. A su vez es posible adivinar la información que falta basándose en la disponible con algunas herramientas. Por ejemplo, sólo con una dirección de correo electrónico es posible saber qué cuenta tienes (redes sociales, sitios atrevidos…).

En la OSINT, existen muchas herramientas para recopilar toda la información posible, como la dirección de correo electrónico, el número de teléfono, la foto, la dirección postal, etc. A veces, puede ser aterrador teniendo en cuenta la intrusión que supone en tu vida, como los vídeos de la cámara pública y no protegida. Aquí hay una captura de pantalla de un flujo de vídeo del interior de una oficina en España, pero hay muchos más en fábricas y hogares.

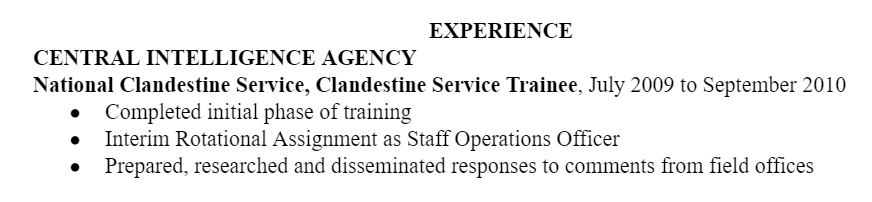

El alcance de una investigación sobre archivos no protegidos no se limita a los vídeos y, por ejemplo, basta con una simple petición web para encontrar datos confidenciales. Los documentos de Google no están necesariamente protegidos contra la investigación pública y, por tanto, cualquiera podría tener acceso a sus archivos. He aquí un extracto de un currículum vitae obtenido mediante una compleja petición web (Google Dorks).

Aunque esta persona ya no trabaja en la CIA, es un antiguo empleado y posiblemente podría tener información sensible para un país enemigo.

Protección: es fácil obtener información pública sobre cualquier persona, pero también es fácil protegerse.

Es importante comprobar la cantidad de datos personales que están disponibles públicamente en Internet. Por supuesto, a todo el mundo le gusta compartir su propia vida en las redes sociales, por ejemplo sus vacaciones o el lugar de trabajo. Sin embargo, en relación con los ejemplos anteriores podría ser peligroso, ya que una persona malintencionada podría aprovecharse de esa información. Un atacante puede utilizar esta información para hacer phishing contra ti o tus familiares, venderla a empresas para ganar dinero, robar tu identidad o incluso entrar en tu casa.

La regla básica es no compartir públicamente todo lo que ocurre en tu vida. Por ejemplo, si te vas de vacaciones y haces un post en una red social sobre ello, eso significa que no estás en tu casa, y posiblemente podrían robar en ella.

Si estás de vacaciones, probablemente vas a hacer fotos y aquí tienes una de un monumento francés. Con un navegador web especial (Yandex), puedes hacer una solicitud de imagen inversa y determinar la ubicación de una foto. A veces, sólo puedes adivinar la ciudad y entonces tienes que navegar en una plataforma de mapas web como Google Maps.

Otro buen consejo sería crear y utilizar diferentes direcciones de correo electrónico: una para fines administrativos como el banco o los impuestos y otra para un uso más personal. Así, cuando recibas un correo electrónico en la dirección no destinada a ello podrás saber directamente que se trata de una estafa.

Un fraude que cada vez está más extendido es el de la suplantación de identidad. El objetivo es hacerse pasar por el director general de una empresa y llamar a alguien importante de la misma, por ejemplo un contable. Entonces, el atacante pide que se haga una transacción muy rápidamente, en menos de una hora, porque si no se perdería un cliente muy importante. No falla todo el tiempo, pero ocurre con más frecuencia de lo que podríamos pensar. Si la empresa es lo suficientemente pequeña y la cuenta bancaria se vacía, entonces la empresa no tendrá más remedio que declararse en quiebra y todos los empleados perderán su trabajo.

Moral: aunque la OSINT es (casi) legal, no es necesariamente algo moral.

Como se ha dicho anteriormente, es posible obtener documentos privados o incluso confidenciales con una compleja solicitud en la web. Esos documentos están disponibles para todos nosotros si sabemos cómo acceder a ellos. Sin embargo, incluso si no se rompe el acceso, se está navegando potencialmente en una intranet privada de la empresa y hacerlo es ilegal.

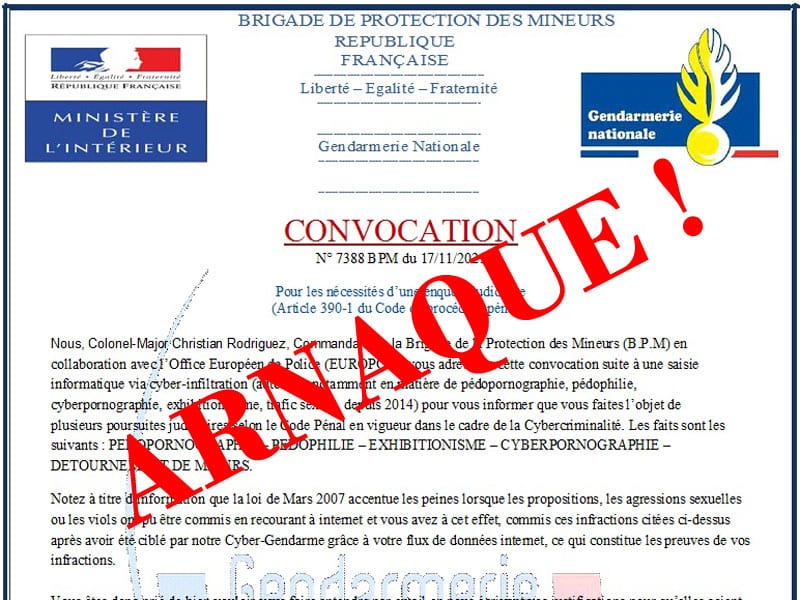

Hace algún tiempo, en Francia se difundió una campaña de phishing que simulaba una citación de la policía. Mucha gente la recibió, se les acusaba de delitos sexuales y el correo electrónico afirmaba que las víctimas debían pagar una multa si no querían ser arrestadas. La policía nunca te enviará un correo electrónico si se te acusa de algo, al menos te enviaría una carta certificada o hablaría directamente contigo.

El objetivo del atacante es conseguir dinero de la gente sin cuestionar la validez de ese correo electrónico. No importa si las víctimas pagan o no, no es neutral recibir un correo electrónico de este tipo. Piensa que va a ser acusado de un delito grave y tal vez termine en la cárcel; podría devastar la vida de alguien.

Así pues, la OSINT es una poderosa herramienta para obtener información de inteligencia sobre personas, empresas y gobiernos. Es posible obtener una ventaja significativa con ella al conocer cierta información que otros desconocen. Por supuesto, no está exenta de riesgos, ya que está en el límite de ser ilegal y ocasionalmente causa graves daños a las personas.