El 12 de marzo, Oscar Iglesias Touceda asistió en Madrid, al evento A pleno SOC, bajo su divisa Espacio TISEC.

Bajo la denominación EspacioTISEC, la muy conocida en el sector Revista SIC organiza en Madrid unas jornadas con foco en las operaciones de ciberseguridad. Principalmente en el ámbito de la actividad de los proveedores de servicios gestionados (MSSPs) y los servicios que prestan desde sus SOC (centros de operaciones de seguridad), con los que organizan buena parte de sus capacidades de monitorización, detección y respuesta ante incidentes.

El foco será tanto tecnológico (avances, nuevos servicios, impacto de la IA, etc.), como aspectos legales y regulatorios que se derivan de las condiciones y obligaciones a las que estos operadores deben adherirse por las diferentes normativas nacionales o supranacionales (UE).

A continuación, un breve resumen de las sesiones de la parte del programa “Tecnologías orientadas a la ciberseguridad gestionada”, a la que asistimos por afinidad con nuestro producto estrella, InprOTech Guardian.

Tecnologías orientadas a la ciberseguridad gestionada

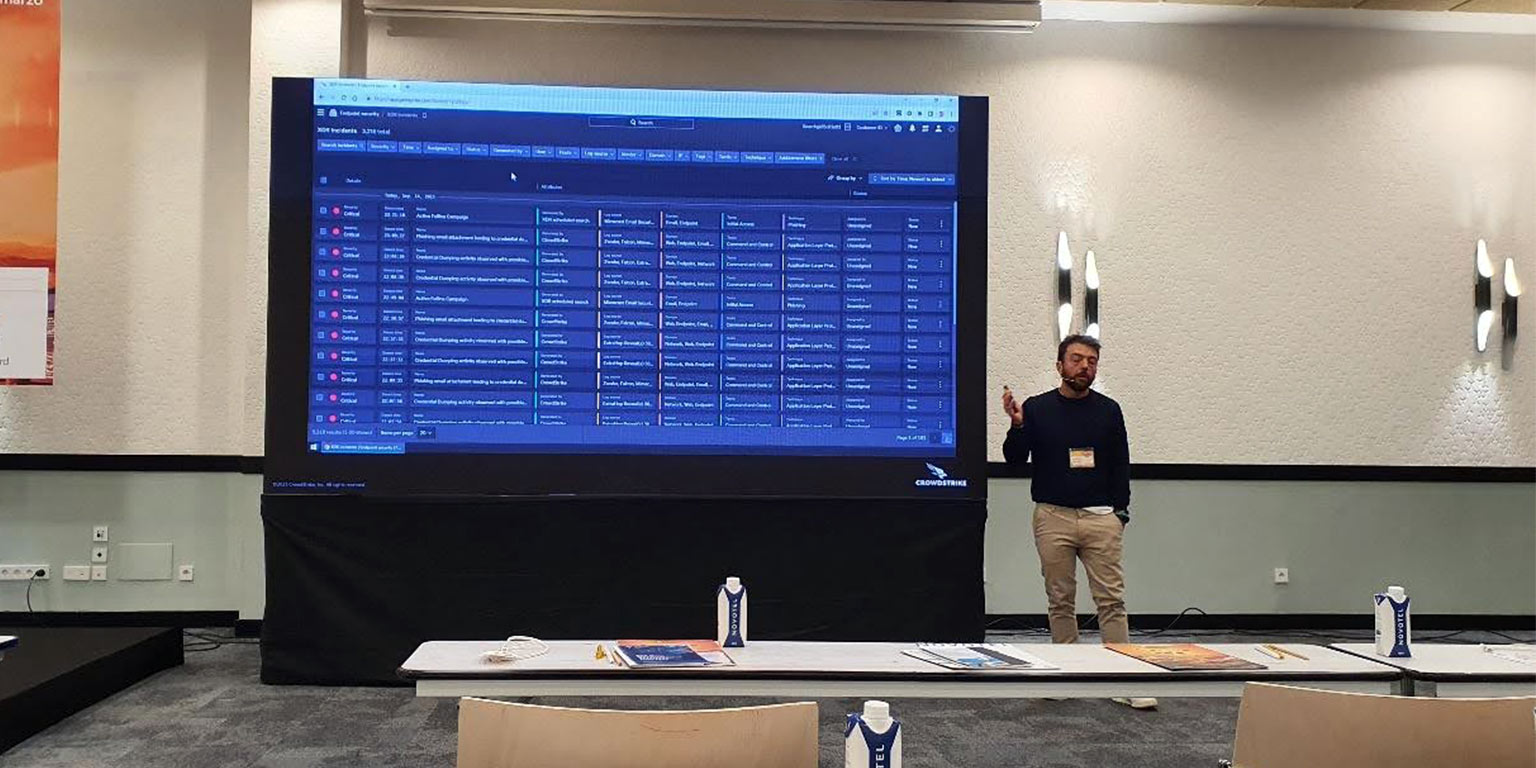

Charla de Álvaro García

Inicialmente, contamos con Álvaro García, senior sales engineer para Iberia de Crowdstrike.

Plantea Álvaro que estamos ante el segundo gran cambio de paradigma. Inicialmente, se utilizaba tecnología muy reactiva, con capacidades de protección pobres y agentes softwares pesados. En la primera ola, se tendía a la integración seamless, simplificación, agilidad de procesos y respuesta semiautomática en muchos casos con IA, transformando la plataforma operativa integrable en el SOC.Su objetivo es 1-10-60 (detección del incidente en 1 minuto, comprensión holística en 10, y respuesta y recuperación completa en 60).

En la segunda ola, plantean una plataforma abierta que pueda ingestar datos de terceros para enriquecer la capacidad de análisis, con una inteligencia mejorada, y dando una respuesta ágil al tener una interfaz única de gestión, que incorpora AI para incluso automatizar el reporte de los incidentes para el analista.

Charla Carlos Tortosa

Posteriormente, contamos con Carlos Tortosa, director de grandes cuentas de ESET España.

Su perspectiva implica la necesidad de acceso universal a la ciberseguridad, al talento, el proveer de herramientas usables y sencillas, el facilitar servicios de prevención, respuesta y recuperación, así como de cumplimiento normativo de servicios y herramientas.

La filosofía que proponen es confianza, usabilidad, ligereza y fácil despliegue, y con este enfoque plantean su plataforma de seguridad gestionada ESET Protect. Pone en valor principalmente su servicio de threat intelligence, con feeds entre otros, de IPs, URLs, y APTs devueltos en formato servicio.

Charla Alberto R.Rodas

En tercer lugar, contamos con Alberto R. Rodas, director de ingeniería preventa para España y Portugal en Sophos.

Alberto señala cuáles son los principales motivos de que los ataques sean exitosos, como son errores humanos en configuración de controles de seguridad, excepciones no justificadas, falta de parcheado, no revisión de las amenazas detectadas por falta de personal,etc.

Y los malos no descansan. El ransomware golpea el 43% en fin de semana, y la velocidad de los ataques ha pasado de unos 18 días en 2020, a 5 días en 2024.

Su propuesta es centralizar las capacidades de detección y respuesta en un SOC sobre un servicio XDR, que además puede integrar logs de los principales fabricantes de la competencia, como puede ser Microsoft.

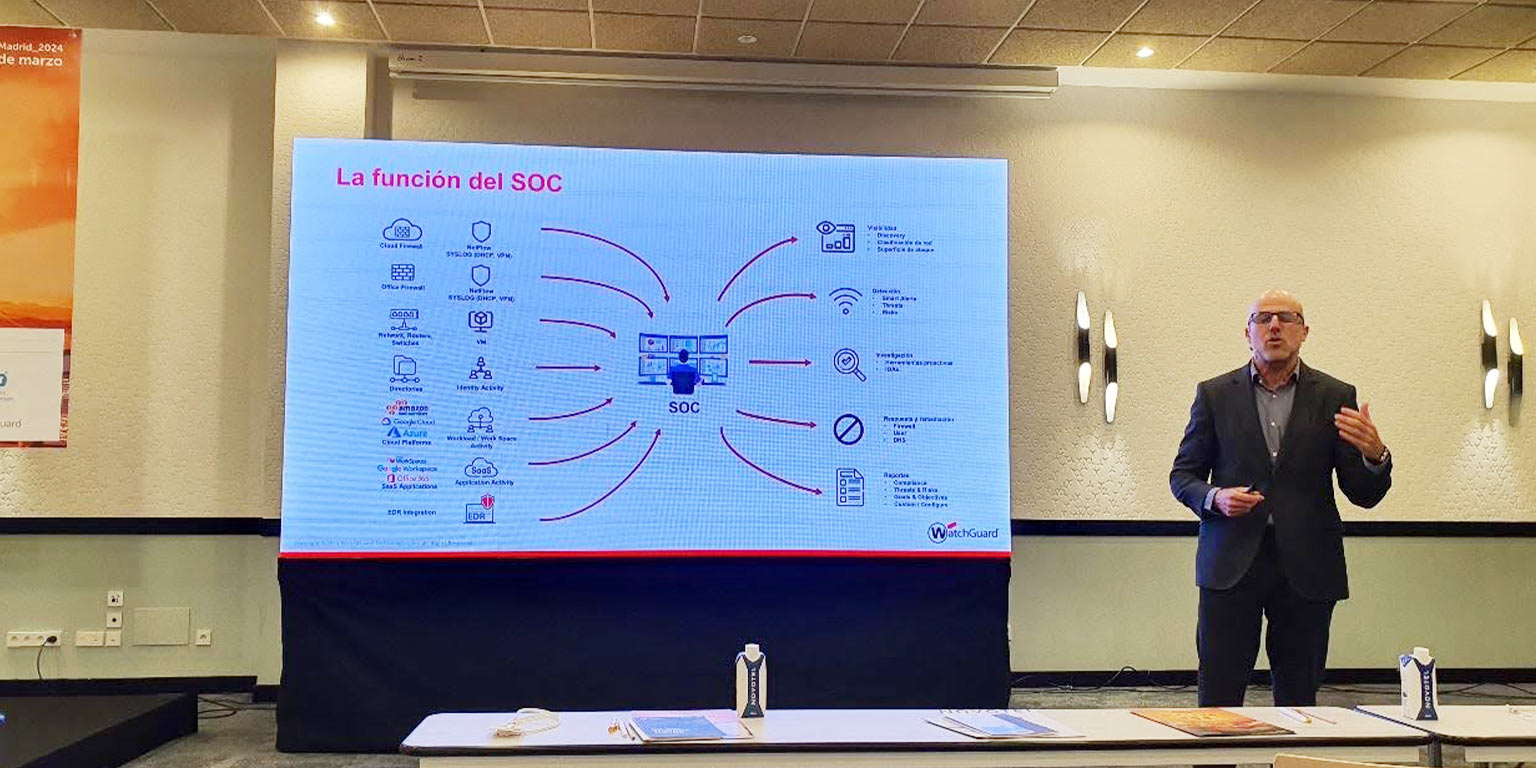

Charla Miguel Carrero

A continuación, contamos con la visión de Miguel Carrero, vicepresidente de secure service providers & strategic accounts en Watchguard.

Reflexiona acerca de las cosas que no cambian, y las que sí lo hacen. Lo que no cambia es la función del SOC, y su necesidad. Enfatiza la necesidad de investigar los incidentes con las herramientas adecuadas para llevar a cabo una remediación efectiva, que llegue hasta el paciente cero. Y argumenta que la red ha cambiado, ha evolucionado. El perímetro ahora puede estar en nuestro bolsillo, en nuestro smartphone.

Reconoce las bondades de que tiene en cuanto a equilibrio financiero el conseguir renunciar a manualidades. Y de las soluciones NDR (detección y respuesta de red), que detectan comportamientos anómalos del sistema aplicando análisis en base a diversas estrategias a los tráficos de red, norte-sur y este-oeste (como puede ser InprOTech Guardian en cierto modo, puesto que nuestra solución aporta más capacidades de inventariado, detección en base a minería de procesos, un sistema de detección de intrusiones, o fuentes de ciber inteligencia externa, por poner algunos ejemplos). Destaca en este sentido la compra de CyGlass en septiembre, que les permite potenciar las capacidades de detección y respuesta de red basadas en IA y OpenXDR para WatchGuard, basado en nube y sin appliances físicos.

Por último, menciona que, en aras de la simplificación, se tiende al uso de soluciones XDR en lugar de SIEM, dada su sencillez de gestión frente a la necesidad de definir y mantener complejas reglas de correlación (eterno equilibrio entre seguridad y usabilidad/coste de mantenimiento). Y que la telemetría, defiende, debe basarse en tráfico de red, identidades y endpoints.

Debate sobre Integración, interoperabilidad, escalabilidad y automatización

Finalmente, para cerrar la jornada, se celebra un debate conducido y moderado por José Manuel Vera, redactor de SIC. El leitmotiv de la sesión es “Integración, interoperabilidad, escalabilidad y automatización”.

Se les plantea cuáles son las claves de un MSSP que funciona de manera eficaz. La realidad es que hasta que no se produce un incidente importante, no se puede conocer esa verdad. Pero que probablemente la aproximación de SOC en 3 niveles esté algo obsoleta con las capacidades modernas existente, y quizás tenga más sentido categorizar por servicios o tecnologías. Pero que hay que ser cautelosos, porque los servicios de SOC están proliferando como setas, y muchos son de dudosa efectividad.

Álvaro plantea el desafío de si realmente se está optando por esquemas tradicionales para justificar el presupuesto en base a incidentes, pero el resto de las ponentes creen que debe encontrarse el punto óptimo entre necesidades e inversión, pues ni lo anterior ya no sirve, ni lo nuevo es un martillo de oro que funcionará eficazmente en el 100% de los casos.

Hablan posteriormente de certificaciones, en los que defienden que las certificaciones deben estar contextualizadas al servicio y cliente concreto, y no de manera general, incluyendo a la organización, los servicios y la tecnología. Y que hay que abogar por la unificación de los criterios y/o certificaciones a nivel europeo, pues no parece tener sentido la atomicidad actual y la disparidad de criterios entre países, pero está claro su utilidad en cuanto a mitigación de riesgos por la adecuada gestión de datos, procesos y personal.

En cuanto a los errores que se cometen en los SOC, es en ocasiones pecar de contar con personal muy junior, o no balancear adecuadamente las necesidades de ese personal y expertise asociado, tecnologías y procesos. Se comenta también la excesiva confianza en la IA, y la pretensión de que permita prescindir de capital humano, cosa que no se prevé que llegue a ocurrir, pero sí que pueden permitir dar un impulso enorme a la productividad, haciendo que lo que antes tardaba una hora en diagnosticar un operador de nivel 3 de un SOC, ahora esté disponible en cuestión de segundos para la discriminación por parte del experto.

En cuanto a los tópicos de cliente, están en que ellos son diferentes y sus necesidades son muy particulares y diferentes a los de la competencia, cuando la realidad es que los delincuentes utilizan modus operandi muy similares sobre clientes de diferentes contextos. O el temor a no acertar con el proveedor. O a que los servicios que ofrecen respuesta activa puedan bloquear un flujo de trabajo legítimo, y que en ocasiones delegan la gestión en humanos al principio, pero luego con confianza (y también por carga de trabajo), terminan dejando en piloto automático.