Asistir a RootedCON todos los años se ha convertido en una tradición. Este es probablemente el congreso de protección de la información más grande del mundo, con miles de personas, diferentes salas y muchos ponentes que presentan sus trabajos en diferentes lugares de España y otros lugares, como Portugal o Panamá.

En esta ocasión se celebrará en la zona de Kinépolis, de Madrid. Estuvimos el 7 de marzo de 2024 para participar en diversos debates y eventos, establecer contactos y conocer lo que está sucediendo en las comunidades de proveedores de servicios, soluciones y fabricantes.

Recorrimos el track de Madrid Chapter de ISACA. Vanesa Gil Laredo, presidenta de ISACA Madrid, presidió la jornada. Se inicia con una explicación e introducción de las ventajas y beneficios que ofrece la organización internacional ISACA, sus actividades y objetivos, la certificación y los servicios que ofrece el Capítulo de Madrid en cuanto a los diversos cursos y conferencias de preparación para la certificación que ofrece., CPE puede autorizar discusiones para mantener la certificación, etc.

En la misma sala se celebró la mesa redonda «Ciberseguridad y sala de juntas, ¿hablamos el mismo idioma?«. Dada la creciente importancia que tiene la gestión de la seguridad de la información en las organizaciones, el diálogo y la coordinación con la junta directiva cobra cada vez más importancia y relevancia. Los oradores incluyen a Susana Quintás Veloso (Consultora, Crédit Agricole y Reale), José Gregorio Parrado Restrepo (Experto en ciberseguridad y gestión de fraude), Myriam Alcaide Menéndez (Consultora senior y directora) y Juan Diego Torres Serrano (Gerente nacional financiero, Encore Capital Group) ), analiza la importancia de la ciberseguridad como piedra angular para lograr los objetivos estratégicos empresariales.

Luego nos dirigimos a la sala 19 para asistir a la charla «La Leyenda de los 5 OTs» a cargo de David Conde y Guillermo Almagro del departamento S21Sec DFIR. Los ataques contra OT han aumentado en los últimos años, pero sobre todo desde redes de TI. Los insiders son la principal amenaza, y la falta de información, visibilidad y datos son hilos comunes, lo que complica el análisis y hace imprescindible el uso de inventario de activos y herramientas de detección de anomalías como Inprotech Guardian.

En la mesa redonda “Tipos de ciberincidentes en diferentes instituciones”, hablaron sobre los problemas que tienen que afrontar las diferentes organizaciones públicas y privadas, la responsabilidad personal y la falta de mecanismos burocráticos en la administración pública para responder a las incidencias, donde incluso los gastos más pequeños están notoriamente sujetos a procesos y plazos de aprobación regulados, procesales y sujetos a plazos, esto choca frontalmente con la urgencia de un incidente cibernético grave.

Además, creen que es necesario aumentar la concienciación y cumplir con los estándares y regulaciones de seguridad nacionales e internacionales (ISO 27001, TISAX, ENS, etc.) o, dado el volumen actual de ataques, intentar automatizar las respuestas con soluciones.

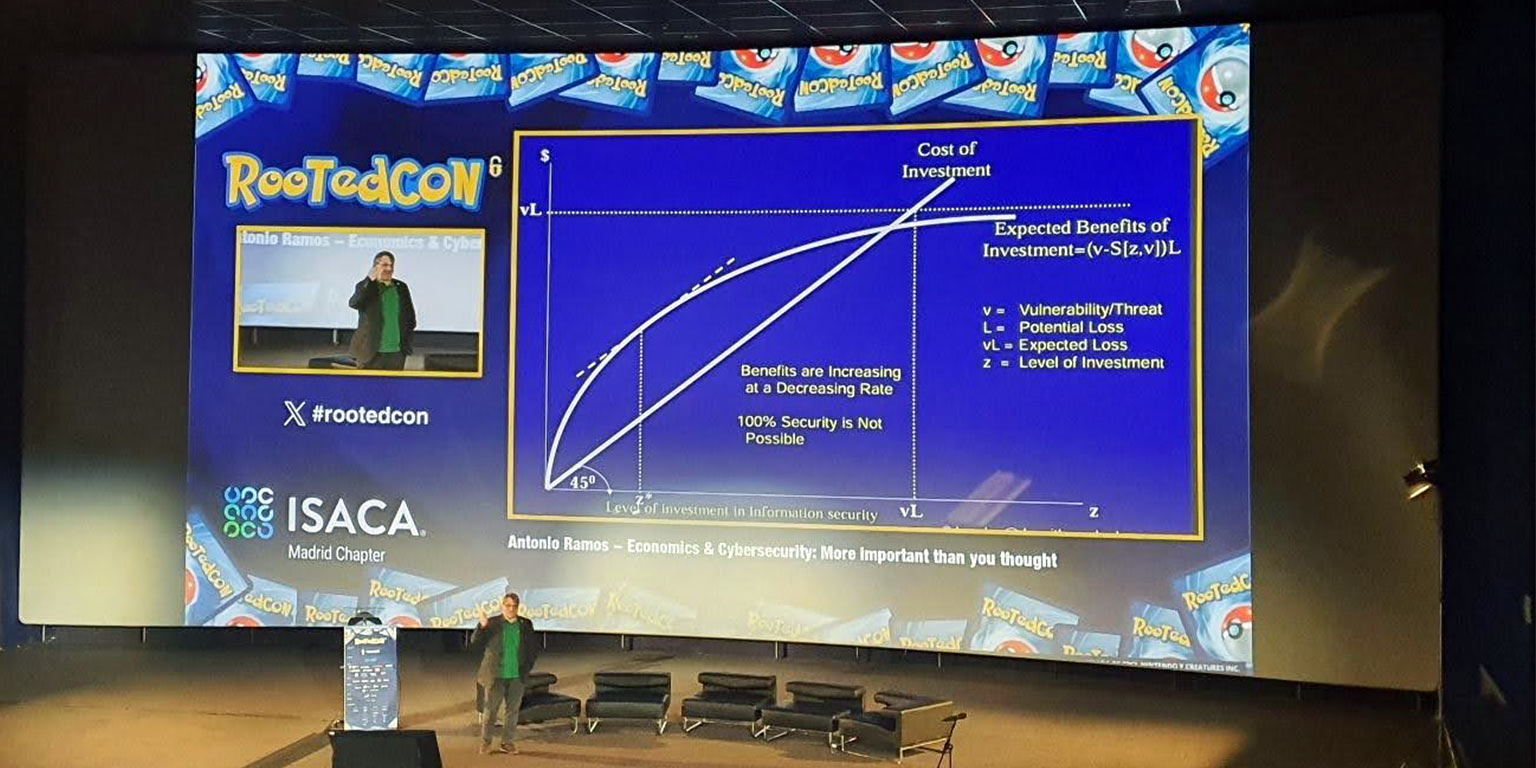

Terminamos la mañana con la presentación de Antonio Ramos de la certificadora de seguridad LeetSecurity, “La Economía y la Ciberseguridad: Más Importante de lo que Piensas”. En la sesión de la tarde nos dirigimos a la sala 25 para la presentación «Esfera Oscura: Paralizando la red ferroviaria de un país entero» a cargo de Gabriela García y David Meléndez de Innotec Security quienes nos mostrarán los fundamentos clave como la infraestructura crítica ¿Cuál es el nivel de instalaciones? Porque el transporte ferroviario es particularmente vulnerable a los ataques OT.

Luego, para finalizar el día, regresamos a la pista de ISACA en la Sala 17 para la mesa redonda “Promesas y peligros de la revolución de la inteligencia artificial”. Ricardo Moya (Inteligencia Artificial y Tecnología en Telefónica), Ana De La Torre (Data Scientist en una multinacional alemana), José Miguel Cardona (Auren), Elena García (CISO en Indra) y David Sandoval (Inteligencia Artificial y Networking en NTT y Universidad Francisco de Victoria). Exploran los beneficios, desafíos y preocupaciones del uso de la inteligencia artificial en la ciberseguridad y los negocios.