En un mundo cada vez más interconectado, donde los ciberataques amenazan no solo la información, sino también la infraestructura crítica, la necesidad de estrategias de defensa innovadoras se ha vuelto esencial. Entre ellas, los honeypots —sistemas diseñados para simular vulnerabilidades y atraer a posibles atacantes— se han convertido en una herramienta clave en la lucha contra las amenazas digitales. Aunque su uso comenzó en entornos de Tecnologías de la Información (IT), su evolución hacia el ámbito de la Tecnología Operacional (OT) representa un paso crucial en la protección de los sistemas industriales.

En este artículo redactado por Jaime Souto, desarrollador I+D en InprOTech, se ofrece una visión general sobre qué son los honeypots, cómo se clasifican y, lo más importante, cómo se adaptan al exigente entorno de las redes industriales, donde cualquier brecha puede tener consecuencias físicas graves para la sociedad y el medio ambiente.

Comienzo y Definición

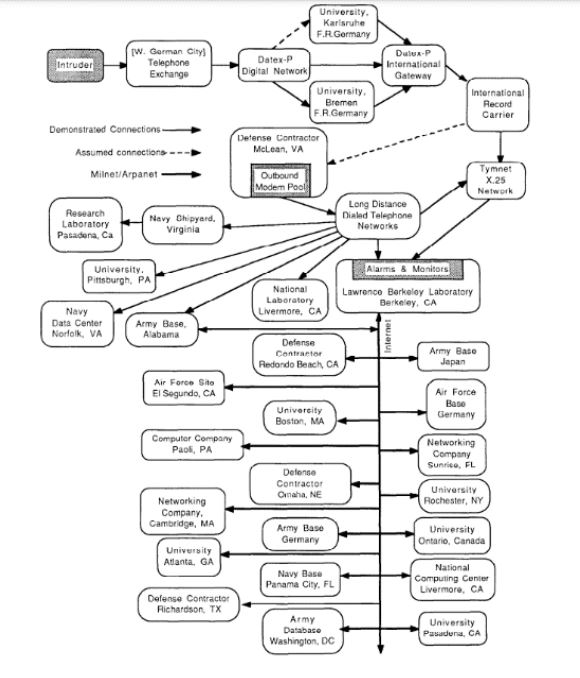

En 1986, durante los últimos compases de la Guerra Fría, Clifford Stoll, un astrónomo reconvertido en administrador de sistemas en el Laboratorio Nacional Lawrence Berkeley, expuso y descubrió las actividades de hacking de Markus Hess, un estudiante de Alemania Occidental que vendía información a la inteligencia soviética. Tras detectar el acceso no autorizado, Stoll y su entonces novia Martha Matthews idearon un plan para atrapar al intruso: dejar una serie de documentos y directivas gubernamentales aburridas, ligeramente modificadas para parecer información militar clasificada, y nombradas como SDInet (en alusión a la Iniciativa de Defensa Estratégica de Reagan), lo suficientemente atractivas como para captar la atención del hacker y mantenerlo ocupado mientras se rastreaba la conexión. La trampa funcionó, lo que llevó al arresto de Hess por parte de las autoridades alemanas y a su juicio en 1990.¹ ²

Este fue el primer caso conocido de un honeypot, un dispositivo de ciberseguridad configurado intencionadamente con vulnerabilidades para atraer a los atacantes o servir como señuelo. Hoy en día, considerada una técnica madura y clásica, los honeypots también se organizan en redes, las llamadas honeynets, con el fin de simular de manera más realista un entorno de producción.³

Clasificación de Honeypots

Los honeypots pueden clasificarse según diferentes métricas:

- Por propósito: como se mencionó anteriormente, un honeypot puede tener dos motivaciones principales. Hablamos de un honeypot de investigación cuando, al permitir el acceso de los atacantes, el administrador puede aprender sobre las técnicas utilizadas por los usuarios maliciosos y monitorear sus patrones con el fin de reforzar la seguridad del sistema legítimo. También existen los honeypots de producción, que desvían la atención del atacante de la red crítica real, haciéndole creer que ha logrado acceder exitosamente.

- Por nivel de interactividad: según el grado de “realismo” del sistema contenido en el honeypot, estos pueden clasificarse por niveles de interacción. Los honeypots de alta interacción imitan la estructura y los servicios de un sistema real, con datos y funciones aparentemente legítimos. Son más costosos de implementar en términos de recursos, pero los atacantes tendrán muchas más dificultades para detectar que están interactuando con un sistema falso. En el otro extremo del espectro se encuentran los honeypots de baja interacción, que solo presentan la estructura básica de un sistema operativo genérico. Son mucho más simples y fáciles de mantener, pero los intrusos rápidamente se darán cuenta de que están en un honeypot (y podrían usar esa información para contraatacar).

- Por rol: otra clasificación, que se entrelaza con el nivel de interactividad, es el rol del honeypot. Los mencionados anteriormente se denominan honeypots de servidor, entidades pasivas que esperan a los atacantes. Sin embargo, también se puede configurar un honeypot de cliente, un servicio activo como un navegador web, diseñado para buscar, interactuar y aprender sobre servidores o equipos maliciosos o inseguros.

Otros tipos de honeypots interesantes incluyen los honeypots de bases de datos, que consisten en tablas falsas vulnerables a inyecciones SQL; los honeypots de correo electrónico, utilizados para atraer y recopilar spam; y los spider honeypots, diseñados para detectar bots como los rastreadores web (web crawlers).

Honeypots en sistemas OT

Como en prácticamente todos los aspectos de la ciberseguridad, los honeypots se utilizaron inicialmente en sistemas de Tecnología de la Información (IT). Sin embargo, la creciente presión que los sistemas de Tecnología Operacional (OT) han venido experimentando desde 2010 —cuando el gusano Stuxnet infectó una planta nuclear iraní— se interpreta hoy como un llamado a la acción para reforzar los sistemas industriales frente a los ciberataques.

Pero dado que los mundos de IT y OT son muy distintos, las técnicas empleadas en el primero deben ser replanteadas para ser útiles en el segundo, y los honeypots no son la excepción. En particular, los sistemas industriales deben ser extremadamente resilientes: cualquier impacto en una infraestructura crítica de naturaleza industrial, como una planta de generación eléctrica o una instalación de tratamiento de agua, puede tener enormes repercusiones en el mundo físico y en el bienestar de comunidades humanas enteras o de ecosistemas.

Esto implica que se debe prestar especial atención a una correcta segmentación de la red para evitar posibles saltos del atacante desde la honeynet al sistema real que se desea proteger. Además, la estructura de las redes OT tiende a ser menos organizada y predecible, lo que incrementa la carga de trabajo necesaria para simular un honeypot de alta interacción lo suficientemente creíble como para engañar a los atacantes.

Esta es una tarea realmente exigente, ya que algunos motores de búsqueda como Shodan⁴ facilitan en gran medida la identificación de servicios que en realidad son honeypots, revelando el engaño. Algunos investigadores incluso se mostraron sorprendidos al notar la gran cantidad de sistemas OT innecesariamente conectados a Internet, y a menudo con implementaciones de seguridad deficientes. ⁵

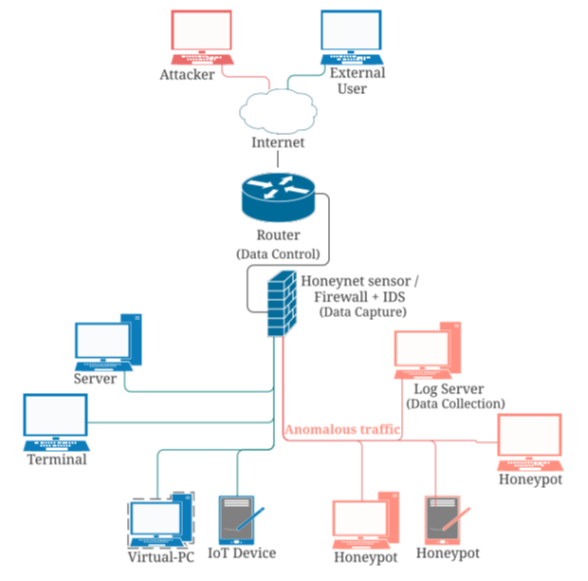

Como se explica en la Ref. 6, podemos hablar de tres generaciones de honeynets.

La Primera Generación (1999) estaba compuesta por un cortafuegos (firewall) y un Sistema de Detección de Intrusos (IDS), con honeypots individuales detrás. Aunque funcionaba bien como recolector de registros (logs), resultaba muy transparente para el atacante ocasional.

La Segunda Generación (2002) mejoró la puerta de enlace, que ahora incluía un sensor IDS y un firewall en línea que operaba como un puente de capa dos invisible. Gracias a esto, no hay decrementos en el time-to-live ni direcciones MAC con las que el intruso pueda jugar.⁷ Otra capacidad añadida fue la de capturar datos del atacante, esnifando (sniffing) sus paquetes. Cabe destacar que, antes de estos avances, un honeypot no era lo suficientemente seguro como para ser implementado en sistemas OT.

La Tercera Generación (2004) introdujo varias mejoras en el despliegue y la gestión, profundizando en los mecanismos de captura de datos.⁸

A continuación, se enumeran varios proyectos que han abordado estos problemas, cada uno con su propia estrategia y adaptados a distintos tipos de sistemas.

- Conpot¹⁰: uno de los honeynets OT más populares. Es de baja interacción y de código abierto, lo que lo hace fácil de desplegar y personalizar. Soporta los principales protocolos OT (como Modbus y S7comm), además de otros como HTTP o FTP. Está integrado dentro del Honeynet Project.

- GasPot¹¹: también de código abierto, fue diseñado para imitar un sistema de monitoreo de tanques de gas Guardian AST.

- GridPot¹²: proyecto open-source que simulaba un sistema SCADA de una red eléctrica.

En 2016, Piggin y Buffey publicaron un informe detallado¹³ sobre la implementación de un honeypot OT de alta interacción desarrollado en 2014, incluyendo detalles sobre la construcción del sistema, sus componentes y cómo hacerlo atractivo para los intrusos. Curiosamente, enumeraron los tipos de ataques registrados por el honeypot:

- Un ataque por contraseña utilizando credenciales predeterminadas de proveedor contra un SCADA.

- Un intento de ejecutar código malicioso.

- Ataques de diccionario.

- Ataques por fuerza bruta sobre SSH.

- Un ataque dirigido contra un PLC.

- Un intento de interrumpir las comunicaciones de datos del PLC.

Como era de esperar, la mayoría de los ataques correspondieron a escaneos de reconocimiento automatizados.

Estados Unidos, China y el Reino Unido fueron, en ese orden, las principales fuentes de conexión. Se reportó que el protocolo más utilizado fue HTTP, seguido por Remote Desktop Protocol (RDP). Los autores también destacaron las medidas adicionales que tomaron los atacantes para ocultar la ubicación de sus conexiones, utilizando proxies, VPNs y redes TOR.

El experimento fue repetido en 2018¹⁴, y sus hallazgos reflejan claramente la tendencia creciente del riesgo sobre sistemas OT. Detectaron un aumento de cien veces en la actividad, y que las interacciones con el protocolo Modbus —ahora expuesto en este estudio— eran claramente intencionales. Los ataques provenían de todo el mundo, aunque solo una parte podía atribuirse fácilmente a investigadores y universidades. Sin embargo, no detectaron ningún atacante leyendo o escribiendo datos de proceso.

Honeypot en InprOTech Guardian

Nuestro servicio de seguridad integral para las redes de las empresas, InprOTech Guardian, incorpora un honeypot de baja interacción, diseñado específicamente para atraer y registrar intentos de acceso malintencionados sin comprometer la seguridad de los sistemas reales. Si quieres conocer más acerca de su funcionamiento, puedes consultarlo leyendo este artículo.