El Instituto Nacional de Estándares y Tecnología (NIST) es una agencia del Departamento de Comercio de los Estados Unidos. Fue fundada en 1901 bajo el nombre de la Oficina Nacional de Normas (NBS) con un cometido básicamente metrológico como la custodia los objetos físicos que funcionaban como estándares para el kilogramo y el metro, o el desarrollo de instrumentos de medida para la electricidad y la luz. Con los años su misión fue virando hacia el desarrollo tecnológico siguiendo las campañas bélicas del primer tercio del siglo XX hasta que en 1988 la agencia se renombró NIST con la misión oficial de «promover la innovación y la competitividad industrial de los Estados Unidos avanzando en la ciencia de la medida, estándares y tecnología para mejorar la seguridad económica y la calidad de vida de los americanos».

Parte de este cometido es la publicación de investigaciones y guías de estándares y procedimientos como el NIST SP 800-82 dedicado a establecer las bases para la ciberseguridad de los Sistemas de Control Industriales (IDS) y que es, de facto, el texto de referencia a nivel mundial en esta materia. Su primera versión fue publicada en mayo del 2013, unos años después de que el gusano Stuxnet pusiera encima de la mesa la necesidad de securizar proactivamente las redes y complejos industriales. Este texto quedó obsoleto rápidamente y en mayo del 2015 surgió una segunda versión mejorada y ampliada. Actualmente una tercera versión está publicada en formato review, a la espera de la publicación consolidada con las contribuciones realizadas desde la comunidad en abril del 2022.

En este artículo resumiremos brevemente los contenidos del NIST SP 800-82 y comentaremos las actualizaciones de la última versión, la NIST SP 800-82r3.

Resumen del NIST SP 800-82

El principal objeto de estudio de este documento son, como se ha mencionado anteriormente, los ICS o sistemas de control industrial. Los componentes más típicos de los ICS son SCADAs, sistemas de supervisión, control y adquisición de datos; DCSs, sistemas de control distribuido; y PLCs, controladores lógicos programables. Se encuentran típicamente dentro de entornos industriales: electricidad, aguas, refinerías y gasificadoras, transporte, químicas, farmacéuticas, papel y pulpa de papel, alimentación y bebidas, y manufactura discreta (automoción, aeroespacial, bienes duraderos), y conforman el núcleo funcional de las infraestructuras críticas, sistemas altamente interconectados y mutuamente dependientes que se consideran esenciales para el funcionamiento de una sociedad industrializada. Son por tanto elementos que suelen estar especialmente protegidos por los estados y gobiernos de dichas sociedades. En los Estados Unidos, el 90% de las infraestructuras críticas están en propiedad de (y también gestionadas por) manos privadas, pero las agencias federales también son responsables de muchas ICS de las consideradas críticas, como el servicio postal o tráfico aéreo.

El objetivo último de esta publicación especial del NIST es hacer un resumen de las topologías típicas de los ICS, identificar amenazas típicas y sus vulnerabilidades, y dar recomendaciones de seguridad para acometer los riesgos asociados.

Un punto importante es establecer las diferencias principales con IT tradicional (Information Technology), ya que estos son entornos mucho más maduros en sus estándares de ciberseguridad. Tradicionalmente los ICS eran sistemas que se protegían básicamente por aislamiento (air gap) y en los que al operar con protocolos de control propietarios y software/hardware híper especializado, se podía mantener a raya a los potenciales atacantes. En los últimos años la tendencia imparable es ir reduciendo este aislamiento debido a la introducción del Internet Protocol para la comunicación dentro de las redes y a la integración de las redes industriales con el resto de sistemas de gestión de la compañía, abriendo la posibilidad de más incidentes y vulnerabilidades de ciberseguridad. Además, las comunicaciones van tendiendo cada vez más a ser inalámbricas, por lo que llegaría la proximidad física con la red (no solo el acceso físico) para poder perturbar el sistema. Muchas de las soluciones implementadas para solventar estos problemas en IT no son adecuadas para ICS.

Otra diferencia fundamental con IT es la interacción con el mundo material, prácticamente inexistente aquí más allá del uso de las impresoras. Esto se traduce en un riesgo potencial en caso de fallos o funcionamientos incorrectos para la integridad física de la gente presente en la planta, así como para el medio ambiente. Además, las prioridades generales en ICS (a saber: disponibilidad, integridad, confidencialidad) pueden chocar, y de hecho muchas veces chocan, con las prioridades de IT.

Las amenazas a los ICSs pueden venir de muchas partes: gobiernos hostiles, grupos terroristas, empleados descontentos, intrusos maliciosos, complejidades, accidentes, desastres naturales, acciones destructivas desde dentro. Se dan algunos ejemplos de incidentes que podrían encontrarse en un ICS: tráfico bloqueado o frenado; cambios no autorizados en instrucciones, comandos, umbrales de alarmas que pudieran dañar, desconfigurar o apagar equipamiento; modificación del tráfico enviado a los operadores; configuraciones modificadas, virus y malware en general; interferencias con otros sistemas de la red.

Los objetivos principales en una implementación de ICS serían los aquí enumerados:

- Restringir el acceso lógico a la red ICS.

- Restringir el acceso físico a la red ICS.

- Proteger los componentes individuales de la red ICS: parches de seguridad al día, puertos y servicios, roles de usuario, revisión de logs.

- Restringir la modificación no autorizada de datos, tanto de tráfico como en memoria.

- Detectar eventos e incidentes de seguridad.

- Mantener funcionalidad durante condiciones adversas.

- Restaurar el sistema tras un incidente.

Se resalta la importancia de que haya un equipo humano centrado en la ciberseguridad del ICS, compuesto, como mínimo, de: IT, ingeniero de control, operador de sistemas de control, experto en seguridad de redes y sistemas, un miembro de gerencia, miembro del equipo de prevención de riesgos.

Para terminar con este pequeño resumen, se detallan los puntos que debería tener la estrategia de defensa de un ICS, que aquí solo enumeraremos:

- Desarrollo de políticas y procedimientos de seguridad basados en el sistema de amenazas del Homeland Security Advisory System.

- Preparación de material de entrenamiento aplicado específicamente al ICS.

- Seguir la seguridad de los sistemas atendiendo a su ciclo de vida, desde el diseño de arquitectura, instalación, mantenimiento y decomiso.

- Implementación de una topología de red con varios niveles dependiendo del celo o nivel de protección necesario.

- Separación lógica entre las redes corporativa (IT) y ICS (cortafuegos, DMZ, Puertas de acceso unidireccionales).

- Redundancia de componentes críticos.

- Diseño los sistemas críticos teniendo en cuenta el principio de fault tolerance/graceful degradation (que el sistema no se rompa aunque alguna de sus partes sí).

- Desactivación de puertos y servicios no empleados.

- Restricción de roles y permisos de usuario para los estrictamente necesarios.

- Utilización de sistemas de autenticación separados para la red corporativa (IT) y ICS.

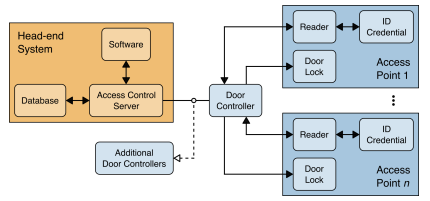

- Utilización de tecnología moderna para el acceso físico (por ejemplo, tarjetas inteligentes) con el objetivo de llevar la iniciativa frente a agentes maliciosos.

- Implementación de controles de seguridad informática como antivirus.

- Aplicación de técnicas de seguridad como la encriptación.

- Mantenimiento al día de los parches de seguridad.

- Revisión de los logs de las áreas críticas del ICS.

- Utilización de protocolos de red seguros y fiables.

Todos los puntos expuestos en este ligero resumen están descritos in extenso en el documento original, con el que debería estar al menos familiarizado cualquier profesional en la rama industrial.

Novedades en la 3ª Revisión

Cubrir más terreno: Ya en el título se aprecia la aparición de las siglas OT (Operation Technology) que engloban todos los sistemas que confluyen en el tratamiento informatizado de sistemas industriales, en los que los ICS son un elemento protagonista, pero no ya el único. Ejemplos son el IIoT (Industrial Internet of Things), los BAS (sistemas de automatización de inmuebles, o inmótica), los sistemas de acceso y control físico, el gestor de contraseñas y autentificaciones multifactorial, o el control de la cadena de suministro con respecto al contacto con proveedores.

El control del riesgo y la política del Zero Trust: supone la aceptación de que los incidentes de seguridad van a ocurrir, y que uno debe aprender a identificar y priorizar las potenciales amenazas y vulnerabilidades. En relación a esto, se reconoce la tendencia en la industria a la construcción de arquitecturas basadas en el concepto de la No Confianza (Zero Trust), según la cual ningún dispositivo, usuario o conexión puede acceder a ningún recurso sin pasar el control correspondiente. En OT se reconoce la complicación de implementar esta política en los niveles más bajos del organigrama funcional de la fábrica (HMIs, PLCs), cuyos protocolos son demasiado particulares.

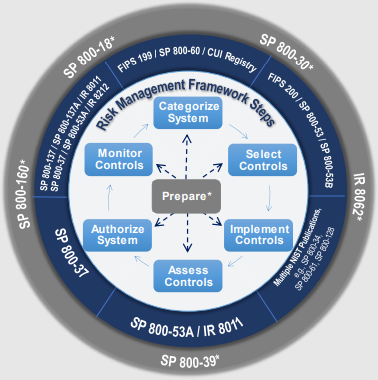

Alineamiento con otros estándares del propio NIST más generales como el CSF (Cybersecurity Framework) o ciertos controles del NIST 800-53r5, Security and Privacy Controls for Information Systems and Organizations. Una de las implicaciones prácticas más inmediatas es darle más importancia al plan de respuesta ante un incidente de seguridad (resumido en el mantra Identificar, Proteger, Detectar, Responder, Recuperar).

Como se puede apreciar por este ligero repaso, la tercera revisión supone una amplia mejora de los contenidos de la anterior versión, haciendo el texto más autónomo y más polivalente, y profundizando en una gestión realista de los posibles eventos maliciosos o disruptivos. En resumen, una integración de las medidas del mundo IT, ya bien establecidas y maduras, pero convenientemente adaptadas al entorno OT.